Inhaltsverzeichnis

Zusammenfassung

Wireless LANs oder Wireless Local Area Network (WLANs) wurden zu einem unverzichtbaren Aspekt der mobilen Datenverarbeitung. Heutzutage verfügen die meisten Notebooks über eingebaute WLAN-Karten. Dieses Kapitel beschreibt, wie Sie eine WLAN-Karte mit YaST einrichten, Übertragungen verschlüsseln und Tipps und Tricks nutzen können. Alternativ können Sie den WLAN-Zugriff mit NetworkManager konfigurieren und verwalten. Detaillierte Informationen finden Sie in Kapitel Verwenden von NetworkManager (↑Start).

WLAN-Karten kommunieren über den 802.11-Standard, der von der IEEE-Organisation festgelegt wurde. Ursprünglich sah dieser Standard eine maximale Übertragungsrate von 2 MBit/s vor. Inzwischen wurden jedoch mehrere Ergänzungen hinzugefügt, um die Datenrate zu erhöhen. Diese Ergänzungen definieren Details wie Modulation, Übertragungsleistung und Übertragungsraten (siehe Tabelle 32.1, „Überblick über verschiedene WLAN-Standards“). Zusätzlich implementieren viele Firmen Hardware mit herstellerspezifischen Funktionen oder Funktionsentwürfen.

Tabelle 32.1. Überblick über verschiedene WLAN-Standards

|

Name |

Band (GHz) |

Maximale Übertragungsrate (MBit/s) |

Hinweis |

|---|---|---|---|

|

802.11 Vorläufer |

2.4 |

2 |

Veraltet; praktisch keine Endgeräte verfügbar |

|

802.11a |

5 |

54 |

Weniger anfällig für Interferenzen |

|

802.11b |

2.4 |

11 |

Weniger üblich |

|

802.11g |

2.4 |

54 |

Weit verbreitet, abwärtskompatibel mit 11b |

|

802.11n |

2.4 und/oder 5 |

300 |

Common |

Ältere 802.11-Karten werden nicht von openSUSE® unterstützt. Die meisten Karten, die 802.11a-, 802.11b-, 802.11g- und 802.11n-Versionen verwenden, werden unterstützt. Neuere Karten entsprechen in der Regel dem Standard 802.11n, Karten, die 802.11g verwenden, sind jedoch noch immer erhältlich.

Bei der Arbeit mit drahtlosen Netzwerken werden verschiedene Verfahren und Konfigurationen verwendet, um schnelle, qualitativ hochwertige und sichere Verbindungen herzustellen. Verschiedene Betriebstypen passen zu verschiedenen Einrichtungen. Die Auswahl der richtigen Authentifizierungsmethode kann sich schwierig gestalten. Die verfügbaren Verschlüsselungsmethoden weisen unterschiedliche Vor- und Nachteile auf.

Grundsätzlich lassen sich drahtlose Netzwerke in drei Netzwerkmodi klassifizieren:

- Modus "Verwaltet" (Infrastrukturmodus) über Zugriffspunkt

Verwaltete Netzwerke verfügen über ein verwaltendes Element: den Zugriffspunkt In diesem Modus (auch als Infrastrukturmodus bezeichnet) laufen alle Verbindungen der WLAN-Stationen im Netzwerk über den Zugriffspunkt, der auch als Verbindung zu einem Ethernet fungieren kann.

- Ad-hoc Modus (Peer-To-Peer-Netzwerk)

Ad-hoc-Netzwerke weisen keinen Zugriffspunkt auf. Die Stationen kommunizieren direkt miteinander, daher ist ein Ad-hoc-Netzwerk in der Regel schneller als ein verwaltetes Netzwerk. Übertragungsbereich und Anzahl der teilnehmenden Stationen sind jedoch in Ad-hoc-Netzwerken stark eingeschränkt. Sie unterstützen auch keine WPA-Authentifizierung. Daher wird gewöhnlich ein Zugriffspunkt verwendet. Es ist sogar möglich, eine WLAN-Karte als Zugriffspunkt zu verwenden. Einige Karten unterstützen diese Funktionen.

- Master Modus

Im Master-Modus wird Ihre Netzwerkkarte als Zugriffspunkt verwendet. Dies ist nur möglich, wenn Ihre WLAN-Karte diesen Modus unterstützt. Details zu Ihrer WLAN-Karte finden Sie unter http://linux-wless.passys.nl.

Da ein drahtloses Netzwerk wesentlich leichter abgehört und manipuliert werden kann als ein Kabelnetzwerk, beinhalten die verschiedenen Standards Authentifizierungs- und Verschlüsselungsmethoden. In der ursprünglichen Version von Standard IEEE 802.11 werden diese Methoden unter dem Begriff WEP (Wired Equivalent Privacy) beschrieben. Da sich WEP jedoch als unsicher herausgestellt hat (siehe Abschnitt 32.6.3, „Sicherheit“), hat die WLAN-Branche (gemeinsam unter dem Namen Wi-Fi Alliance) die Erweiterung WPA definiert, bei dem die Schwächen von WEP ausgemerzt sein sollen. Der neuere Standard IEEE 802.11i umfasst WPA und einige andere Methoden zur Authentifizierung und Verschlüsselung. IEEE 802.11i wird mitunter auch als WPA2 bezeichnet, da WPA auf der Entwurfsversion von 802.11i basiert.

Um sicherzugehen, dass nur authentifizierte Stationen eine Verbindung herstellen können, werden in verwalteten Netzwerken verschiedene Authentifizierungsmechanismen verwendet.

- Keine (offen)

Ein offenes System ist ein System, bei dem keinerlei Authentifizierung erforderlich ist. Jede Station kann dem Netzwerk beitreten. Dennoch kann die WEP-Verschlüsselung verwendet werden (siehe Abschnitt 32.4, „Verschlüsselung“).

- Gemeinsamer Schlüssel (gemäß IEEE 802.11)

In diesem Verfahren wird der WEP-Schlüssel zur Authentifizierung verwendet. Dieses Verfahren wird jedoch nicht empfohlen, da es den WEP-Schlüssel anfälliger für Angriffe macht. Angreifer müssen lediglich lang genug die Kommunikation zwischen Station und Zugriffspunkt abhören. Während des Authentifizierungsvorgangs tauschen beide Seiten dieselben Informationen aus, einmal in verschlüsselter, und einmal in unverschlüsselter Form. Dadurch kann der Schlüssel mit den geeigneten Werkzeugen rekonstruiert werden. Da bei dieser Methode der WEP-Schlüssel für Authentifizierung udn Verschlüsselung verwendet wird, wird die Sicherheit des Netzwerks nicht erhöht. Eine Station, die über den richtigen WEP-Schlüssel verfügt, kann Authentifizierung, Verschlüsselung und Entschlüsselung durchführen. Eine Station, die den Schlüssel nicht besitzt, kann keine empfangenden Pakete entschlüsseln. Sie kann also nicht kommunizieren, unabhängig davon, ob sie sich authentifizieren musste.

- WPA-PSK (oder WPA-Personal, gemäß IEEE 802.1x)

WPA-PSK (PSK steht für "preshared key") funktioniert ähnlich wie das Verfahren mit gemeinsamen Schlüssel. Alle teilnehmenden Stationen sowie der Zugriffspunkt benötigen denselben Schlüssel. Der Schlüssel ist 256 Bit lang und wird normalerweise als Passwortsatz eingegeben. Dieses System benötigt keine komplexe Schlüsselverwaltung wie WPA-EAP und ist besser für den privaten Gebrauch geeignet. Daher wird WPA-PSK zuweilen als WPA "Home" bezeichnet.

- WPA-EAP (oder WPA-Enterprise, gemäß IEEE 802.1x)

Eigentlich ist WPA-EAP (Extensible Authentication Protocol) kein Authentifizierungssystem, sondern ein Protokoll für den Transport von Authentifizierungsinformationen. WPA-EAP dient zum Schutz drahtloser Netzwerke in Unternehmen. Bei privaten Netzwerken wird es kaum verwendet. Aus diesem Grund wird WPA-EAP zuweilen als WPA "Enterprise" bezeichnet.

WPA-EAP benötigt einen Radius-Server zur Authentifizierung von Benutzern. EAP bietet drei verschiedene Verfahren zur Verbindungsherstellung und Authentifizierung beim Server:

Transport Layer Security (EAP-TLS): TLS-Authentifizierung beruht auf dem gegenseitigen Austausch von Zertifikaten für Server und Client. Zuerst legt der Server sein Zertifikat dem Client vor, der es auswertet. Wenn das Zertifikat als gültig betrachtet wird, legt im Gegenzug der Client sein eigenes Zertifikat dem Server vor. TLS ist zwar sicher, erfordert jedoch eine funktionierende Infrastruktur zur Zertifikatsverwaltung im Netzwerk. Diese Infrastruktur ist in privaten Netzwerken selten gegeben.

Tunneled Transport Layer Security (EAP-TTSL)

Protected Extensible Authentication Protocol (EAP-PEAP): Sowohl TTLS als auch PEAP stellen zweistufige Protokolle dar. In der ersten Stufe wird eine sichere Verbindung hergestellt und in der zweiten werden die Daten zur Client-Authentifizierung ausgetauscht. Sie erfordern einen wesentlich geringeren Zertifikatsverwaltungs-Overhead als TLS, wenn überhaupt.

Es gibt verschiedene Verschlüsselungsmethoden, mit denen sichergestellt werden soll, dass keine nicht autorisierten Personen die in einem drahtlosen Netzwerk ausgetauschten Datenpakete lesen oder Zugriff auf das Netzwerk erlangen können:

- WEP (in IEEE 802.11 definiert)

Dieser Standard nutzt den Verschlüsselungsalgorithmus RC4, der ursprünglich eine Schlüssellänge von 40 Bit aufwies, später waren auch 104 Bit möglich. Die Länge wird häufig auch als 64 Bit bzw. 128 Bit angegeben, je nachdem, ob die 24 Bit des Initialisierungsvektors mitgezählt werden. Dieser Standard weist jedoch eigene Schwächen auf. Angriffe gegen von diesem System erstellte Schlüssel können erfolgreich sein. Nichtsdestotrotz ist es besser, WEP zu verwenden, als das Netzwerk überhaupt nicht zu verschlüsseln.

Einige Hersteller haben "Dynamic WEP" implementiert, das nicht dem Standard entspricht. Es funktioniert exakt wie WEP und weist dieselben Schwächen auf, außer dass der Schlüssel regelmäßig von einem Schlüsselverwaltungsdienst geändert wird.

- TKIP (in WPA/IEEE 802.11i definiert)

Dieses im WPA-Standard definierte Schlüsselverwaltungsprotokoll verwendet denselben Verschlüsselungsalgorithmus wie WEP, weist jedoch nicht dessen Schwächen auf. Da für jedes Datenpaket ein neuer Schlüssel erstellt wird, sind Angriffe gegen diese Schlüssel vergebens. TKIP wird in Verbindung mit WPA-PSK eingesetzt.

- CCMP (in IEEE 802.11i definiert)

CCMP beschreibt die Schlüsselverwaltung. Normalerweise wird sie in Verbindung mit WPA-EAP verwendet, sie kann jedoch auch mit WPA-PSK eingesetzt werden. Die Verschlüsselung erfolgt gemäß AES und ist stärker als die RC4-Verschlüsselung des WEP-Standards.

![[Important]](admon/important.png) | Sicherheitsrisiken in drahtlosen Netzwerken. |

|---|---|

Bei nicht verschlüsselten WLAN-Verbindungen können Dritte alle Netzwerkdaten abfangen. Schützen Sie Ihren Netzwerkverkehr unbedingt mit einer der unterstützten Methoden zur Authentifizierung und Verschlüsselung. Verwenden Sie die bestmögliche Verschlüsselungsmethode, die Ihre Hardware zulässt. Eine bestimmte Verschlüsselungsmethode muss jedoch von allen Geräten im Netzwerk unterstützt werden. Andernfalls können die Geräte nicht miteinander kommunizieren. Wenn Ihr Router z. B. sowohl WEP als auch WPA, der Treiber für Ihre WLAN-Karte jedoch nur WEP unterstützt, stellt WEP den kleinsten gemeinsamen Nenner dar, den Sie verwenden können. Doch selbst eine schwache Verschlüsselung mit WEP ist besser als gar keine. Weitere Informationen hierzu erhalten Sie in Abschnitt 32.4, „Verschlüsselung“ und Abschnitt 32.6.3, „Sicherheit“. | |

Um ein WLAN mit YaST zu konfigurieren, müssen folgende Parameter definiert werden:

- IP-Adresse

Verwenden Sie entweder eine statische IP-Adresse oder nehmen Sie mit einem DHCP-Server eine dynamische Zuweisung einer IP-Adresse zur Schnittstelle vor.

- Betriebsmodus

Definiert, wie Ihr Rechner abhängig von der Netzwerktopologie in ein WLAN integriert wird. Hintergrundinformationen zu erhalten Sie in Abschnitt 32.2, „Betriebsmodi“.

- Netzwerkname (ESSID)

Eindeutige Zeichenkette zur Identifizierung eines Netzwerks.

- Details zur Authentifizierung und Verschlüsselung

Abhängig von der von Ihrem Netzwerk verwendeten Authentifizierungs- und Verschlüsselungsmethode muss mindestens ein Schlüssel bzw. Zertifikat eingegeben werden.

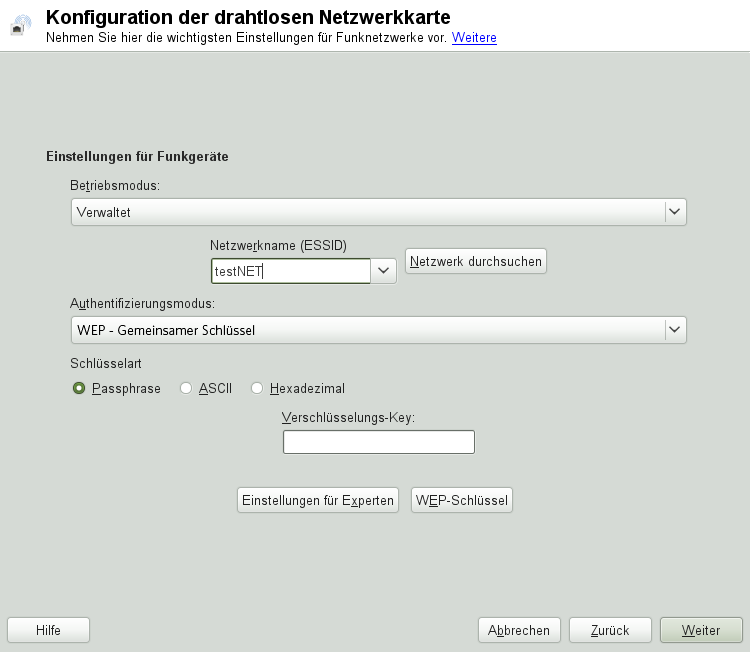

Zur Eingabe der entsprechenden Schlüssel stehen verschiedene Eingabeoptionen zur Verfügung: , (nur für WEP-Authentifizierungsmethoden verfügbar) und .

Eine WLAN-Karte wird gewöhnlich während der Installation erkannt. Handelt es sich bei Ihrem Rechner um einen mobilen Computer, wird NetworkManager im Normalfall standardmäßig aktiviert. Wenn Sie Ihre WLAN-Karte stattdessen mit YaST konfigurieren möchten, müssen Sie NetworkManager zunächst deaktivieren:

Starten Sie YaST als

root.Wählen Sie in YaST Control Center +, um das Dialogfeld zu öffnen.

Wird Ihr Netzwerk zurzeit von NetworkManager gesteuert, wird eine Warnmeldung mit dem Hinweis angezeigt, dass die Netzwerkeinstellungen von YaST nicht bearbeitet werden können.

Zum Aktivieren der Bearbeitung mit YaST beenden Sie die Meldung durch Klicken auf und aktivieren Sie auf dem Karteireiter die Option .

Zur weiteren Konfiguration fahren Sie mit Abschnitt Abschnitt 32.5.2, „Konfiguration für Zugriffspunkte“ oder Abschnitt 32.5.3, „Einrichten eines Ad-hoc-Netzwerks“ fort.

Bestätigen Sie andernfalls Ihre Änderungen mit , um die Netzwerkkonfiguration zu schreiben.

In diesem Abschnitt erfahren Sie, wie Sie Ihre WLAN-Karte für die Verbindung mit einem (externen) Zugriffspunkt konfigurieren bzw. wie Sie Ihre WLAN-Karte als Zugriffspunkt verwenden (sofern diese Funktion von Ihrer WLAN-Karte unterstützt wird). Informationen zur Konfiguration von Netzwerken ohne Zugriffspunkt finden Sie unter Abschnitt 32.5.3, „Einrichten eines Ad-hoc-Netzwerks“.

Prozedur 32.1. Konfigurieren Ihrer WLAN-Karte zur Verwendung eines Zugriffspunkts

Starten Sie YaST und öffnen Sie das Dialogfeld .

Wechseln Sie zur Registerkarte , auf der alle vom System erkannten Netzwerkkarten aufgelistet sind. Wenn Sie weitere Informationen über die allgemeine Netzwerkkonfiguration benötigen, schlagen Sie unter Abschnitt 21.4, „Konfigurieren von Netzwerkverbindungen mit YaST“ nach.

Wählen Sie die drahtlose Karte aus der Liste aus und klicken Sie auf , um das Dialogfeld "Einrichten von Netzwerkkarten" zu öffnen.

Legen Sie auf dem Karteireiter fest, ob eine dynamische oder eine statische IP-Adresse für den Rechner verwendet werden soll. In den meisten Fällen ist die mit geeignet.

Klicken Sie auf , um mit dem Dialogfeld fortzufahren.

Um Ihre WLAN-Karte zur Verbindung mit einem Zugriffspunkt zu verwenden, legen Sie den auf fest.

Falls Sie Ihre WLAN-Karte hingegen als Zugriffspunkt verwenden möchten, legen Sie den auf fest. Beachten Sie, dass dieser Modus nicht von allen WLAN-Karten unterstützt wird.

![[Note]](admon/note.png)

Verwenden von WPA-PSK oder WPA-EAP Bei Verwendung der Authentifizierungsmethode WPA-PSK oder WPA-EAP muss der Betriebsmodus auf eingestellt sein.

Zum Herstellen einer Verbindung mit einem bestimmten Netzwerk geben Sie den entsprechenden ein. Sie können stattdessen auch auf klicken und ein Netzwerk in der Liste der verfügbaren drahtlosen Netzwerke auswählen.

Alle Stationen in einem drahtlosen Netzwerk benötigen dieselbe ESSID zur Kommunikation untereinander. Ist keine ESSID angegeben, stellt Ihre WLAN-Karte automatisch eine Verbindung zu dem Zugriffspunkt mit der besten Signalstärke her.

![[Note]](admon/note.png)

Notwendigkeit der ESSID für die WPA-Authentifizierung Bei Auswahl der -Authentifizierung muss ein Netzwerkname (ESSID) festgelegt werden.

Wählen Sie einen für Ihr Netzwerk aus. Welcher Modus geeignet ist, hängt vom Treiber Ihrer WLAN-Karte und von der Fähigkeit der anderen Geräte im Netzwerk ab.

Wenn Sie den auf festgelegt haben, schließen Sie die Konfiguration durch Klicken auf ab. Bestätigen Sie die Meldung zu diesem potenziellen Sicherheitsrisiko und verlassen Sie den Karteireiter (über die neu konfigurierte WLAN-Karte) durch Klicken auf .

Wenn Sie eine der anderen Authentifizierungsmodi ausgewählt haben, fahren Sie mit Prozedur 32.2, „Eingeben der Verschlüsselungsdetails“ fort.

Prozedur 32.2. Eingeben der Verschlüsselungsdetails

Für die folgenden Authentifizierungsmethoden ist ein Verschlüsselungs-Key erforderlich: , und .

Für WEP ist im Normalfall nur ein Schlüssel erforderlich. Sie können jedoch für Ihre Station bis zu 4 verschiedene WEP-Schlüssel definieren. Einer der Schlüssel muss als Standardschlüssel festgelegt werden und wird für die Verschlüsselung verwendet. Die anderen dienen zur Entschlüsselung. Standardmäßig wird eine Schlüssellänge von 128-Bit verwendet. Sie können die Länge jedoch auch auf 64-Bit festlegen.

Zur Verbesserung der Sicherheit verwendet WPA-EAP einen RADIUS-Server zur Benutzerauthentifizierung. Zur serverseitigen Authentifizierung sind drei verschiedene Methoden verfügbar: TLS, TTLS und PEAP. Die für WPA-EAP erforderlichen Berechtigungsnachweise und Zertifikate hängen davon ab, welche Authentifizierungsmethode für den RADIUS-Server verwendet wird. Die benötigten Informationen und Berechtigungsnachweise erhalten Sie von Ihrem Systemadministrator. YaST sucht unter /etc/cert nach einem Zertifikat. Speichern Sie daher die erhaltenen Zertifikate an diesem Ort und schränken Sie den Zugriff zu diesen Dateien auf 0600 (Lese- und Schreibzugriff des Eigentümers) ein.

So geben Sie den Schlüssel für oder ein:

Legen Sie die entweder auf , oder fest.

Geben Sie den entsprechenden ein (im Normalfall wird nur ein Schlüssel verwendet):

Bei Auswahl von geben Sie ein Wort oder eine Zeichenkette ein, mit dem bzw. der ein Schlüssel mit der angegebenen Schlüssellänge (standardmäßig 128-Bit) generiert wird.

erfordert die Eingabe von 5 Zeichen für einen 64-Bit-Schlüssel und von 13 Zeichen für einen 128-Bit-Schlüssel.

Bei geben Sie 10 Zeichen für einen 64-Bit-Schlüssel bzw. 26 Zeichen für einen 128-Bit-Schlüssel in Hexadezimalnotation ein.

Zum Anpassen der Schlüssellänge an eine niedrigere Bitrate (u. U. für ältere Hardware erforderlich) klicken Sie auf und legen Sie die auf Bit fest. Im Dialogfeld werden außerdem die WEP-Schlüssel angezeigt, die bis dahin eingegeben wurden. Sofern kein anderer Schlüssel explizit als Standard festgelegt wurde, verwendet YaST immer den ersten Schlüssel als Standardschlüssel.

Um weitere Schlüssel für WEP einzugeben (oder einen der Schlüssel zu ändern), wählen Sie den entsprechenden Eintrag aus und klicken Sie auf . Wählen Sie die aus und geben Sie den Schlüssel ein.

Bestätigen Sie die Änderungen mit .

So geben Sie einen Schlüssel für ein:

Wählen Sie die Eingabemethode oder aus.

Geben Sie den entsprechenden ein.

Im Modus muss die Eingabe 8 bis 63 Zeichen betragen. Im Modus geben Sie 64 Zeichen ein.

Bei Auswahl der -Authentifizierung klicken Sie auf , um zum Dialogfeld zu wechseln. Geben Sie hier die Berechtigungsnachweise und Zertifikate ein, die Sie von Ihrem Netzwerkadministrator erhalten haben.

Wählen Sie den aus, der vom RADIUS-Server zur Authentifizierung verwendet wird. Die im Folgenden einzugebenden Details hängen vom ausgewählten ab.

Geben Sie für TLS , , und an. Zur Verbesserung der Sicherheit können Sie außerdem ein konfigurieren, mit dem die Authentizität des Servers validiert wird.

Für TTLS und PEAP sind und erforderlich, während und optional sind.

Klicken Sie auf , um im Dialogfeld für die erweiterte Authentifizierung Daten für Ihre WPA-EAP-Einrichtung einzugeben.

Wählen Sie die für die zweite Phase der EAP-TTLS- oder EAP-PEAP-Kommunikation (innere Authentifizierung) aus. Die verfügbaren Methoden hängen von der Authentifizierungsmethode für den RADIUS-Server ab, die Sie im vorherigen Dialogfeld ausgewählt haben.

Wenn die automatisch festgelegte Einstellung nicht ausreicht, wählen Sie eine bestimmte , um die Verwendung einer spezifischen PEAP-Installation zu erzwingen.

Bestätigen Sie die Änderungen mit . Der Karteireiter zeigt die Details Ihrer neu konfigurierten WLAN-Karte.

Klicken Sie auf , um die Konfiguration abzuschließen und das Dialogfeld zu schließen.

In einigen Fällen ist es sinnvoll, zwei Computer zu verbinden, die mit einer WLAN-Karte ausgestattet sind. So richten Sie ein Ad-hoc-Netzwerk mit YaST ein:

Starten Sie YaST und öffnen Sie das Dialogfeld .

Wechseln Sie zum Karteireiter , wählen Sie Ihre drahtlose Karte in der Liste aus und klicken Sie auf , um das Dialogfeld zu öffnen.

Wählen Sie und geben Sie die folgenden Daten ein:

:

192.168.1.1. Ändern Sie diese Adresse auf dem zweiten Computer beispielsweise zu192.168.1.2.:

/24: Wählen Sie einen Namen nach Belieben.

Fahren Sie mit fort.

Legen Sie den auf fest.

Wählen Sie einen . Dies kann ein beliebiger Name sein, jedoch muss er auf jedem Computer des Ad-hoc-Netzwerks benutzt werden.

Wählen Sie einen für Ihr Netzwerk aus. Welcher Modus geeignet ist, hängt vom Treiber Ihrer WLAN-Karte und von der Fähigkeit der anderen Geräte im Netzwerk ab.

Wenn Sie den auf festgelegt haben, schließen Sie die Konfiguration durch Klicken auf ab. Bestätigen Sie die Meldung zu diesem potenziellen Sicherheitsrisiko und verlassen Sie den Karteireiter (über die neu konfigurierte WLAN-Karte) durch Klicken auf .

Wenn Sie eine der anderen Authentifizierungsmodi ausgewählt haben, fahren Sie mit Prozedur 32.2, „Eingeben der Verschlüsselungsdetails“ fort.

Wenn

smpppdnicht installiert ist, fordert Sie YaST dazu auf.Konfigurieren Sie die anderen WLAN-Karten im Netzwerk entsprechend mit dem gleichen , dem gleichen , jedoch unterschiedlichen IP-Adressen.

Im Normalfall müssen die vorkonfigurierten Einstellungen beim Konfigurieren Ihrer WLAN-Karte nicht geändert werden. Wenn Sie jedoch eine detaillierte Konfiguration Ihrer WLAN-Verbindung benötigen, ermöglicht YaST eine Feineinstellung folgender Optionen:

- Channel

Die Angabe eines Kanals, auf dem die WLAN-Station arbeiten sollte. Diese Angabe ist nur in den Modi und erforderlich. Im Modus durchsucht die Karte automatisch die verfügbaren Kanäle nach Zugriffspunkten.

- Bitrate

Je nach der Leistungsfähigkeit Ihres Netzwerks können Sie eine bestimmte Bitrate für die Übertragung von einem Punkt zum anderen festlegen. Bei der Standardeinstellung, , versucht das System, die höchstmögliche Datenübertragungsrate zu verwenden. Einige WLAN-Karten unterstützen die Festlegung von Bitraten nicht.

- Zugriffspunkt

In einer Umgebung mit mehreren Zugriffspunkten kann einer davon durch Angabe der MAC-Adresse vorausgewählt werden.

- Energieverwaltung

Wenn Sie Ihr Notebook unterwegs verwenden, sollten Sie die Akku-Betriebsdauer mithilfe von Energiespartechnologien maximieren. Die Verwendung der Energieverwaltung kann die Verbindungsqualität beeinflussen und die Netzwerklatenz erhöhen.

So greifen Sie auf erweiterte Optionen zu:

Starten Sie YaST und öffnen Sie das Dialogfeld .

Wechseln Sie zum Karteireiter , wählen Sie Ihre drahtlose Karte in der Liste aus und klicken Sie auf , um das Dialogfeld zu öffnen.

Klicken Sie auf , um mit dem Dialogfeld fortzufahren.

Klicken Sie auf .

Im Modus müssen Sie einen der angebotenen Kanäle (11 bis 14, abhängig von Ihrem Land) für die Kommunikation zwischen Ihrer Station und den anderen Stationen auswählen. Im Modus müssen Sie festlegen, auf welchem Ihre Karte die Funktionen des Zugriffspunkts anbieten soll. Die Standardeinstellung für diese Option lautet .

Wählen Sie die zu verwendende aus.

Geben Sie die MAC-Adresse des ein, mit dem Sie eine Verbindung herstellen möchten.

Aktivieren bzw. deaktivieren Sie die Option .

Bestätigen Sie Ihre Änderungen mit und klicken Sie auf und auf , um die Konfiguration abzuschließen.

Die folgenden Tools und Tipps können Sie bei der Überwachung und Verbesserung der Geschwindigkeit und Stabilität sowie von Sicherheitsaspekten unterstützen.

Das Paket wireless-tools enthält Dienstprogramme, mit denen Sie Wireless-LAN-spezifische Parameter festlegen und Statistiken abrufen können. Weitere Informationen finden Sie unter http://www.hpl.hp.com/personal/Jean_Tourrilhes/Linux/Tools.html.

kismet (Paket kismet) ist ein Werkzeug zur Netzwerkdiagnose, mit dem Sie den WLAN-Paketverkehr überwachen können. Auf diese Weise können Sie auch etwaige Versuche einer unbefugten Benutzung des Netzwerks durch Dritte feststellen. Weitere Informationen finden Sie unter http://www.kismetwireless.net/ und auf der entsprechenden Handbuchseite.

Leistungsfähigkeit und Zuverlässigkeit eines drahtlosen Netzwerks hängen in erster Linie davon ab, ob die teilnehmenden Stationen ein klares Signal von den anderen Stationen empfangen. Hindernisse, wie beispielsweise Wände, schwächen das Signal erheblich ab. Je weiter die Signalstärke sinkt, desto langsamer wird die Übertragung. Während des Betriebs können Sie die Signalstärke mit dem Dienstprogramm iwconfig in der Kommandozeile (Feld Link-Qualität) oder mit dem NetworkManager KDE-Miniprogramm oder GNOME-Applet überprüfen. Bei Problemen mit der Signalqualität sollten Sie versuchen, die Geräte an einer anderen Position einzurichten oder die Antennen der Zugriffspunkte neu zu positionieren. Hilfsantennen, die den Empfang erheblich verbessern sind für eine Reihe von PCMCIA-WLAN-Karten erhältlich. Die vom Hersteller angegebene Rate, beispielsweise 54 MBit/s, ist ein Nennwert, der für das theoretische Maximum steht. In der Praxis beträgt der maximale Datendurchsatz nicht mehr als die Hälfte dieses Werts.

Mit dem Kommando iwspy können WLAN-Statistiken angezeigt werden:

iwspy wlan0

wlan0 Statistics collected:

00:AA:BB:CC:DD:EE : Quality:0 Signal level:0 Noise level:0

Link/Cell/AP : Quality:60/94 Signal level:-50 dBm Noise level:-140 dBm (updated)

Typical/Reference : Quality:26/94 Signal level:-60 dBm Noise level:-90 dBmWenn Sie ein drahtloses Netzwerk einrichten möchten, sollten Sie bedenken, dass jeder, der sich innerhalb der Übertragungsreichweite befindet, problemlos auf das Netzwerk zugreifen kann, sofern keine Sicherheitsmaßnahmen implementiert sind. Daher sollten Sie auf jeden Fall eine Verschlüsselungsmethode aktivieren. Alle WLAN-Karten und Zugriffspunkte unterstützen WEP-Verschlüsselung. Dieses Verfahren bietet zwar keine absolute Sicherheit, es stellt jedoch durchaus ein Hindernis für mögliche Angreifer dar.

Verwenden Sie für private Zwecke WPA-PSK, sofern verfügbar. Linux unterstützt zwar WPA auf den meisten Hardwarekomponenten, jedoch bieten einige Treiber keine WPA-Unterstützung. Diese ist auf älteren Zugriffspunkten und Routern mit WLAN-Funktionen möglicherweise auch nicht verfügbar. Überprüfen Sie für derartige Geräte, ob WPA mithilfe eines Firmware-Updates installiert werden kann. Wenn WPA nicht verfügbar ist, sollten Sie lieber WEP verwenden, als völlig auf Verschlüsselung zu verzichten. Bei Unternehmen mit erhöhten Sicherheitsanforderungen sollten drahtlose Netzwerke ausschließlich mit WPA betrieben werden.

Verwenden Sie für Ihre Authentifizierungsmethode sichere Passwörter. Die Webseite https://www.grc.com/passwords.htm generiert zum Beispiel Zufallspasswörter mit einer Länge von 64 Zeichen.

Wenn Ihre WLAN-Karte nicht automatisch erkannt wird, prüfen Sie, ob sie von openSUSE unterstützt wird. Eine Liste der unterstützten WLAN-Netzwerkkarten finden Sie unter http://en.opensuse.org/HCL:Network_(Wireless). Wenn Ihre Karte nicht unterstützt wird, ist es möglich, sie mithilfe der Microsoft Windows-Treiber mit Ndiswrapper funktionsfähig zu machen. Ausführliche Informationen hierzu finden Sie unter http://en.opensuse.org/SDB:Ndiswrapper.

Wenn Ihre WLAN-Karte nicht antwortet, überprüfen Sie folgende Voraussetzungen:

Ist Ihnen der Gerätename der WLAN-Karte bekannt? Dieser lautet in der Regel

wlan0. Überprüfen Sie den Namen mit dem Tool ifconfig.Haben Sie sichergestellt, dass die erforderliche Firmware vorhanden ist? Weitere Informationen finden Sie in

/usr/share/doc/packages/wireless-tools/README.firmware.Wird die ESSID Ihres Routers via Broadcast übermittelt und ist sie sichtbar (d. h. nicht versteckt)?

Mit dem Kommando iwconfig können Sie nützliche Informationen zu Ihrer drahtlosen Verbindung abrufen. Die folgende Zeile gibt zum Beispiel die ESSID, den drahtlosen Modus, die Frequenz, die Verbindungsqualität, ob Ihr Signal verschlüsselt ist und vieles mehr an:

iwconfig wlan0

wlan0 IEEE 802.11abg ESSID:"guest"

Mode:Managed Frequency:5.22GHz Access Point: 00:11:22:33:44:55

Bit Rate:54 Mb/s Tx-Power=13 dBm

Retry min limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality:62/92 Signal level:-48 dBm Noise level:-127 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:10 Invalid misc:0 Missed beacon:0Die gleichen Informationen können Sie auch mit dem Kommando iwlist abrufen. Die folgende Zeile gibt zum Beispiel die aktuelle Bitrate an:

iwlist wlan0 rate

wlan0 unknown bit-rate information.

Current Bit Rate=54 Mb/sEine Übersicht über die Anzahl der verfügbaren Zugriffspunkte erhalten Sie auch mit dem Kommando iwlist. Dieses Kommando ruft eine Liste mit "Zellen" ab, die wie folgt aussieht:

iwlist wlan0 scanning

wlan0 Scan completed:

Cell 01 - Address: 00:11:22:33:44:55

Channel:40

Frequency:5.2 GHz (Channel 40)

Quality=67/70 Signal level=-43 dBm

Encryption key: off

ESSID:"Guest"

Bit Rates: 6 Mb/s; 9 Mb/s; 12 Mb/s; 18 Mb/s;

24 Mb/s; 36 Mb/s; 48 Mb/s

Mode: Master

Extra:tsf=0000111122223333

Extra: Last beacon: 179ms ago

IE: Unknown: ...Moderne Laptops verfügen normalerweise über eine Netzwerkkarte und eine WLAN-Karte. Wenn Sie beide Geräte mit DHCP (automatische Adresszuweisung) konfiguriert haben, können Probleme mit der Namenauflösung und dem Standard-Gateway auftreten. Dies können Sie daran erkennen, dass Sie dem Router ein Ping-Signal senden, jedoch nicht das Internet verwenden können. In der Support-Datenbank finden Sie unter http://old-en.opensuse.org/SDB:Name_Resolution_Does_Not_Work_with_Several_Concurrent_DHCP_Clients einen Artikel zu diesem Thema.

Für Geräte mit Prism2-Chips sind mehrere Treiber verfügbar. Die verschiedenen Karten funktionieren mit den einzelnen Treibern mehr oder weniger reibungslos. Bei diesen Karten ist WPA nur mit dem hostap-Treiber möglich. Wenn eine solche Karte nicht einwandfrei oder überhaupt nicht funktioniert oder Sie WPA verwenden möchten, lesen Sie nach unter /usr/share/doc/packages/wireless-tools/README.prism2.

Weitere Informationen finden Sie auf den folgenden Seiten:

- http://www.hpl.hp.com/personal/Jean_Tourrilhes/Linux/Wireless.html

Auf den Internetseiten von Jean Tourrilhes, dem Entwickler der Wireless Tools für Linux finden Sie ein breites Spektrum an nützlichen Informationen zu drahtlosen Netzwerken.

- tuxmobil.org

Nützliche und praktische Informationen über mobile Computer unter Linux.

- http://www.linux-on-laptops.com

Weitere Informationen zu Linux auf Notebooks.

- http://en.opensuse.org/HCL:Network_(Wireless)

Listet unterstützte WLAN-Netzwerkkarten auf.

- http://en.opensuse.org/SDB:Ndiswrapper

Bietet eine Problemumgehung zum Ausführen nicht unterstützter WLAN-Karten unter Microsoft Windows mit Ndiswrapper.