Anhang A. Hilfe und Fehlerbehebung¶

Inhaltsverzeichnis

A.1. Hilfe und Dokumentation¶

Im Lieferumfang von openSUSE® sind verschiedene Informationen und Dokumentationen enthalten, viele davon bereits in Ihr installiertes System integriert.

- Dokumentation unter

/usr/share/doc Dieses traditionelle Hilfe-Verzeichnis enthält verschiedene Dokumentationsdateien sowie die Hinweise zur Version Ihres Systems. Außerdem enthält es Informationen über die im Unterverzeichnis

packagesinstallierten Pakete. Weitere Informationen finden Sie unter Abschnitt A.1.1, „Dokumentationsverzeichnis“.- man-Seiten und Infoseiten für Shell-Kommandos

Wenn Sie mit der Shell arbeiten, brauchen Sie die Optionen der Kommandos nicht auswendig zu kennen. Die Shell bietet normalerweise eine integrierte Hilfefunktion mit man-Seiten und Infoseiten. Weitere Informationen dazu finden Sie unter Abschnitt A.1.2, „man-Seiten“ und Abschnitt A.1.3, „Infoseiten“.

- Desktop-Hilfezentren

Die Hilfezentren sowohl des KDE-Desktops (KDE help center) als auch des GNOME-Desktops (Help) bieten zentralen Zugriff auf die wichtigsten Dokumentationsressourcen auf Ihrem System in durchsuchbarer Form. Zu diesen Ressourcen zählen die Online-Hilfe für installierte Anwendungen, man-Seiten, Infoseiten sowie die mit Ihrem Produkt gelieferten Novell/SUSE-Handbücher.

- Separate Hilfepakete für einige Anwendungen

Beim Installieren von neuer Software mit YaST wird die Software-Dokumentation in den meisten Fällen automatisch installiert und gewöhnlich in der Hilfe auf Ihrem KDE-Desktop angezeigt. Jedoch können einige Anwendungen, beispielsweise GIMP, über andere Online-Hilfepakete verfügen, die separat mit YaST installiert werden können und nicht in die Hilfe integriert werden.

A.1.1. Dokumentationsverzeichnis¶

Das traditionelle Verzeichnis zum Suchen von Dokumentationen in Ihrem installierten Linux-System finden Sie unter /usr/share/doc. Das Verzeichnis enthält normalerweise Informationen zu den auf Ihrem System installierten Paketen sowie Versionshinweise, Handbücher usw.

![[Note]](static/images/note.png) | Inhalte abhängig von installierten Paketen |

|---|---|

In der Linux-Welt stehen Handbücher und andere Dokumentationen in Form von Paketen zur Verfügung, ähnlich wie Software. Wie viele und welche Informationen Sie unter | |

A.1.1.1. Novell/SUSE-Handbücher¶

Wir bieten unsere Handbücher im HTML- und PDF-Format in verschiedenen Sprachen an. Im Unterverzeichnis Handbuch finden Sie HTML-Versionen der meisten für Ihr Produkt verfügbaren Novell/SUSE-Handbücher. Eine Übersicht über sämtliche für Ihr Produkt verfügbare Dokumentation finden Sie im Vorwort der Handbücher.

Wenn mehr als eine Sprache installiert ist, enthält /usr/share/doc/manual möglicherweise verschiedene Sprachversionen der Handbücher. Die HTML-Versionen der Novell/SUSE-Handbücher stehen auch in der Hilfe an beiden Desktops zur Verfügung. Informationen zum Speicherort der PDF- und HTML-Versionen des Handbuchs auf Ihrem Installationsmedium finden Sie unter openSUSE Versionshinweise. Sie stehen auf Ihrem installierten System unter /usr/share/doc/release-notes/ oder online auf Ihrer produktspezifischen Webseite unter http://www.suse.com/documentation/ zur Verfügung.

A.1.1.2. HOWTOs¶

Wenn das Paket howto auf Ihrem System installiert ist, enthält /usr/share/doc auch das Unterverzeichnis howto mit zusätzlicher Dokumentation zu vielen Aufgaben bei Setup und Betrieb von Linux-Software.

A.1.1.3. Dokumentation zu den einzelnen Paketen¶

Im Verzeichnis packages befindet sich die Dokumentation zu den auf Ihrem System installierten Software-Paketen. Für jedes Paket wird das entsprechende Unterverzeichnis /usr/share/doc/packages/ erstellt. Es enthält README-Dateien für das Paket und manchmal Beispiele, Konfigurationsdateien und zusätzliche Skripten. In der folgenden Liste werden die typischen Dateien vorgestellt, die unter Paketname/usr/share/doc/packages zu finden sind. Diese Einträge sind nicht obligatorisch, und viele Pakete enthalten möglicherweise nur einige davon.

AUTORENListe der wichtigsten Entwickler.

BUGSBekannte Programmfehler oder Fehlfunktionen. Enthält möglicherweise auch einen Link zur Bugzilla-Webseite, auf der alle Programmfehler aufgeführt sind.

CHANGES,ChangeLogDiese Datei enthält eine Übersicht der in den einzelnen Versionen vorgenommenen Änderungen. Die Datei dürfte nur für Entwickler interessant sein, da sie sehr detailliert ist.

COPYING,LICENSELizenzinformationen.

FAQMailing-Listen und Newsgroups entnommene Fragen und Antworten.

INSTALLSo installieren Sie dieses Paket auf Ihrem System. Da das Paket bereits installiert ist, wenn Sie diese Datei lesen können, können Sie den Inhalt dieser Datei bedenkenlos ignorieren.

README,README.*Allgemeine Informationen zur Software, z. B. den Zweck und die Art ihrer Verwendung.

TODODiese Datei beschreibt Funktionen, die in diesem Paket noch nicht implementiert, jedoch für spätere Versionen vorgesehen sind.

MANIFESTDiese Datei enthält eine Übersicht über die im Paket enthaltenen Dateien.

NEWSBeschreibung der Neuerungen in dieser Version.

A.1.2. man-Seiten¶

man-Seiten sind ein wichtiger Teil des Linux-Hilfesystems. Sie erklären die Verwendung der einzelnen Befehle und deren Optionen und Parameter. Sie greifen auf man-Seiten mit dem Befehl man gefolgt vom Namen des jeweiligen Befehls zu, z. B. man ls.

Die man-Seiten werden direkt in der Shell angezeigt. Blättern Sie mit den Tasten Bild ↑ und Bild ↓ nach oben bzw. unten. Mit Pos 1 und Ende gelangen Sie an den Anfang bzw. das Ende eines Dokuments. und mit Q schließen Sie die man-Seiten. Weitere Informationen über den Befehl man erhalten Sie durch Eingabe von man man. man-Seiten sind in Kategorien unterteilt, wie in Tabelle A.1, „man-Seiten – Kategorien und Beschreibungen“ gezeigt (diese Einteilung wurde direkt von der man-Seite für den Befehl „man“ übernommen).

Tabelle A.1. man-Seiten – Kategorien und Beschreibungen¶

|

Nummer |

Beschreibung |

|---|---|

|

1 |

Ausführbare Programme oder Shell-Befehle |

|

2 |

Systemaufrufe (vom Kernel bereitgestellte Funktionen) |

|

3 |

Bibliotheksaufrufe (Funktionen in Programmbibliotheken) |

|

4 |

Spezielle Dateien (gewöhnlich in |

|

5 |

Dateiformate und Konventionen ( |

|

6 |

Spiele |

|

7 |

Sonstiges (wie Makropakete und Konventionen), zum Beispiel man(7) oder groff(7) |

|

8 |

Systemverwaltungskommandos (in der Regel nur für |

|

9 |

Nicht standardgemäße Kernel-Routinen |

Jede man-Seite besteht aus den Abschnitten NAME, SYNOPSIS, DESCRIPTION, SEE ALSO, LICENSING und AUTHOR. Je nach Befehlstyp stehen möglicherweise auch weitere Abschnitte zur Verfügung.

A.1.3. Infoseiten¶

Eine weitere wichtige Informationsquelle sind Infoseiten. Diese sind im Allgemeinen ausführlicher als man-Seiten. Die Infoseite für einen bestimmten Befehl zeigen Sie an, indem Sie info gefolgt vom Namen des Befehls eingeben, z. B. info ls. Infoseiten werden direkt in der Shell in einem Viewer angezeigt, in dem Sie zwischen den verschiedenen Abschnitten, so genannten „Knoten, navigieren können“. Mit Leertaste blättern Sie vorwärts und mit <— zurück. Innerhalb eines Knotens können Sie auch mit Bild ↑ und Bild ↓ navigieren, jedoch gelangen Sie nur mit Leertaste und <— zum vorherigen bzw. nächsten Knoten. Drücken Sie Q, um den Anzeigemodus zu beenden. Nicht jede man-Seite enthält eine Infoseite und umgekehrt.

A.1.4. Online-Ressourcen¶

Zusätzlich zu den Online-Versionen der openSUSE-Handbücher, die unter /usr/share/doc installiert sind, können Sie auch auf die produktspezifischen Handbücher und Dokumentationen im Internet zugreifen. Eine Übersicht über alle Dokumentationen für openSUSE erhalten Sie auf der produktspezifischen Dokumentations-Website unter http://doc.opensuse.org.

Wenn Sie zusätzliche produktbezogene Informationen suchen, können Sie auch die folgenden Websites besuchen:

- openSUSE Wiki

Ausführliche Informationen über zahlreiche verschiedene Aspekte des openSUSE-Systems finden Sie in unserem Wiki unter http://en.opensuse.org. Sie können außerdem zu jeder Wiki-Seite beitragen und sie ändern oder neue Seiten hinzufügen.

- openSUSE Support-Datenbank

Die openSUSE Support-Datenbank (SDB) finden Sie unter http://en.opensuse.org/Portal:Support_database. Hier finden Sie Artikel mit Lösungen für technische Probleme mit openSUSE. Die behandelten Themen beinhalten Probleme bei Installation und Konfiguration, Fehlerbehebung und fehlende Funktionen.

- openSUSE-Foren

Es gibt mehrere openSUSE-Foren, in denen Sie sich an Diskussionen über openSUSE beteiligen oder Unterstützung erhalten können. Eine Liste finden Sie in http://en.opensuse.org/openSUSE:Forums_list.

- KDE-Dokumentation

Eine Dokumentation zu vielen Aspekten von KDE für Benutzer und Administratoren finden Sie unter http://www.kde.org/documentation/.

- GNOME-Dokumentation

Dokumentation für GNOME-Benutzer, -Administratoren und -Entwickler finden Sie unter http://library.gnome.org/.

- Das Linux-Dokumentationsprojekt

Das Linux-Dokumentationsprojekt (TLDP) ist eine auf freiwilliger Mitarbeit beruhende Gemeinschaftsinitiative zur Erarbeitung von Linux-Dokumentationen und Veröffentlichungen zu verwandten Themen (siehe http://www.tldp.org). Dies ist die wahrscheinlich umfangreichste Dokumentationsressource für Linux. Sie finden dort durchaus Anleitungen, die auch für Anfänger geeignet sind, doch hauptsächlich richten sich die Dokumente an erfahrene Benutzer, zum Beispiel an professionelle Systemadministratoren. Das Projekt veröffentlicht HOWTOs (Verfahrensbeschreibungen), FAQs (Antworten zu häufigen Fragen) sowie ausführliche Handbücher und stellt diese unter einer kostenlosen Lizenz zur Verfügung. Die Dokumentation von TLDP ist teilweise auch in openSUSE verfügbar

Sie können eventuell auch in den allgemeinen Suchmaschinen nachschlagen. Sie können beispielsweise die Suchbegriffe Linux CD-RW Hilfe oder OpenOffice Dateikonvertierung eingeben, wenn Sie Probleme mit dem Brennen von CDs bzw. mit der LibreOffice-Dateikonvertierung haben. Google™ bietet unter http://www.google.com/linux auch eine spezielle Linux-Suchmaschine, die nützlich sein kann.

A.2. Häufige Probleme und deren Lösung¶

In diesem Kapitel werden mögliche Probleme und deren Lösungen beschrieben. Auch wenn Ihre Situation hier nicht genau aufgeführt ist, finden Sie möglicherweise Hinweise zur Lösung Ihres Problems in einer ähnlichen Situation.

A.2.1. Suchen und Sammeln von Informationen¶

Linux gibt äußerst detailliert Aufschluss über die Vorgänge in Ihrem System. Es gibt mehrere Quellen, die Sie bei einem Problem mit Ihrem System zurate ziehen können. Einige davon beziehen sich auf Linux-Systeme im Allgemeinen, einige sind speziell auf openSUSE-Systeme ausgerichtet. Die meisten Protokolldateien können mit YaST angezeigt werden (+).

Nachfolgend finden Sie eine Liste der wichtigsten Protokolldateien mit einer Beschreibung ihrer typischen Einsatzbereiche. Eine Tilde (~) in einer Pfadangabe verweist auf das Home-Verzeichnis des aktuellen Benutzers.

Tabelle A.2. Protokolldateien¶

|

Protokolldatei |

Beschreibung |

|---|---|

|

|

Meldungen von den zurzeit ausgeführten Desktop-Anwendungen. |

|

|

Protokolldateien von AppArmor (Detailinformationen finden Sie unter Part “Confining Privileges with AppArmor” (↑Security Guide)). |

|

|

Meldungen vom Kernel beim Bootprozess. |

|

|

Meldungen vom E-Mail-System. |

|

|

Laufende Meldungen vom Kernel und dem Systemprotokoll-Daemon während der Ausführung. |

|

|

NetworkManager-Protokolldatei zur Erfassung von Problemen hinsichtlich der Netzwerkkonnektivität |

|

|

Verzeichnis, das Protokollmeldungen vom Samba-Server und -Client enthält. |

|

|

Hardware-Meldungen von der SaX-Anzeige und dem KVM-System. |

|

|

Alle Meldungen vom Kernel und dem Systemprotokoll-Daemon mit der Protokollstufe „Warnung“ oder höher. |

|

|

Binärdatei mit Benutzeranmeldedatensätzen für die aktuelle Computersitzung. Die Anzeige erfolgt mit last. |

|

|

Unterschiedliche Start- und Laufzeitprotokolle des X-Window-Systems. Hilfreich für die Fehlersuche bei Problemen beim Start von X. |

|

|

Verzeichnis, das die Aktionen von YaST und deren Ergebnisse enthält. |

|

|

Protokolldatei von zypper. |

Neben den Protokolldateien versorgt Ihr Computer Sie auch mit Informationen zum laufenden System. Weitere Informationen hierzu finden Sie unter Tabelle A.3: Systeminformationen mit dem /proc-Dateisystem

Tabelle A.3. Systeminformationen mit dem /proc-Dateisystem¶

|

Datei |

Beschreibung |

|---|---|

|

|

Enthält Prozessorinformationen wie Typ, Fabrikat, Modell und Leistung. |

|

|

Zeigt die aktuell verwendeten DMA-Kanäle an. |

|

|

Zeigt an, welche Interrupts verwendet werden und wie viele bisher verwendet wurden. |

|

|

Zeigt den Status des E/A (Eingabe/Ausgabe)-Speichers an. |

|

|

Zeigt an, welche E/A-Ports zurzeit verwendet werden. |

|

|

Zeigt den Speicherstatus an. |

|

|

Zeigt die einzelnen Module an. |

|

|

Zeigt die zurzeit eingehängten Geräte an. |

|

|

Zeigt die Partitionierung aller Festplatten an. |

|

|

Zeigt die aktuelle Linux-Version an. |

Abgesehen vom Dateisystem /proc exportiert der Linux-Kernel Informationen mit dem Modul sysfs, einem speicherinternen Dateisystem. Dieses Modul stellt Kernelobjekte, deren Attribute und Beziehungen dar. Weitere Informationen zu sysfs finden Sie im Kontext von udev im Abschnitt Kapitel 9, Dynamic Kernel Device Management with udev (↑Reference). Tabelle A.4 enthält einen Überblick über die am häufigsten verwendeten Verzeichnisse unter /sys.

Tabelle A.4. Systeminformationen mit dem /sys-Dateisystem¶

|

Datei |

Beschreibung |

|---|---|

|

|

Enthält Unterverzeichnisse für jedes im System ermittelte Blockgerät. Im Allgemeinen handelt es sich dabei meistens um Geräte vom Typ Datenträger. |

|

|

Enthält Unterverzeichnisse für jeden physischen Bustyp. |

|

|

Enthält Unterverzeichnisse, die nach den Funktionstypen der Geräte (wie Grafik, Netz, Drucker usw.) gruppiert sind. |

|

|

Enthält die globale Gerätehierarchie. |

Linux bietet eine Reihe von Werkzeugen für die Systemanalyse und -überwachung. Unter Chapter 2, System Monitoring Utilities (↑System Analysis and Tuning Guide) finden Sie eine Auswahl der wichtigsten, die zur Systemdiagnose eingesetzt werden.

Jedes der nachfolgenden Szenarien beginnt mit einem Header, in dem das Problem beschrieben wird, gefolgt von ein oder zwei Absätzen mit Lösungsvorschlägen, verfügbaren Referenzen für detailliertere Lösungen sowie Querverweisen auf andere Szenarien, die mit diesem Szenario in Zusammenhang stehen.

A.2.2. Probleme bei der Installation¶

Probleme bei der Installation sind Situationen, wenn die Installation eines Computers nicht möglich ist. Der Vorgang kann entweder nicht ausgeführt oder das grafische Installationsprogramm nicht aufgerufen werden. In diesem Abschnitt wird auf einige typische Probleme eingegangen, die möglicherweise auftreten; außerdem finden Sie hier mögliche Lösungsansätze bzw. Tipps zur Umgehung solcher Fälle.

A.2.2.1. Überprüfen von Medien¶

Wenn Probleme bei der Verwendung des openSUSE-Installationsmediums auftreten, können Sie die Integrität des Installationsmediums überprüfen. Starten Sie von dem Medium aus und wählen Sie im Startmenü die Option aus. Starten Sie in einem aktiven System YaST und wählen Sie +. Datenträgerprobleme treten meist nur bei selbst gebrannten Datenträgern auf. Durch Brennen des Mediums bei niedriger Geschwindigkeit (4x) können Probleme vermieden werden.

A.2.2.2. Hardware-Informationen¶

Die ermittelte Hardware und die technischen Daten können Sie über + anzeigen. Klicken Sie auf einen beliebigen Knoten im Baum, um weitere Informationen zu einem Gerät zu erhalten. Dieses Modul ist besonders nützlich, wenn Sie eine Supportanforderung übermitteln, für die Angaben zur verwendeten Hardware erforderlich sind.

Die angezeigten Hardware-Informationen können Sie mit dem Befehl in eine Datei speichern. Wählen Sie das gewünschte Verzeichnis und den gewünschten Dateinamen aus und klicken Sie auf , um die Datei zu erstellen.

A.2.2.3. Kein bootfähiges DVD-Laufwerk verfügbar¶

Wenn Ihr Computer über kein bootfähiges DVD-ROM-Laufwerk verfügt bzw. das von Ihnen verwendete Laufwerk von Linux nicht unterstützt wird, gibt es mehrere Möglichkeiten zur Installation Ihres Computers ohne integriertem DVD-Laufwerk:

- Verwenden eines externen Boot-Devices

Wenn der Startvorgang vom BIOS Ihres Computers und dem Installationskernel unterstützt wird, können Sie ihn von einem externen DVD-Laufwerk oder einem USB-Speichergerät aus ausführen.

- Netzwerk-Boot über PXE

Wenn ein Rechner kein DVD-Laufwerk aufweist, jedoch eine funktionierende Ethernet-Verbindung verfügbar ist, führen Sie eine vollständig netzwerkbasierte Installation durch. Details finden Sie unter Abschnitt „Remote Installation via VNC—PXE Boot and Wake on LAN“ (Kapitel 2, Remote Installation, ↑Reference) und Abschnitt „Remote Installation via SSH—PXE Boot and Wake on LAN“ (Kapitel 2, Remote Installation, ↑Reference).

A.2.2.3.1. Externe Boot-Devices¶

Linux unterstützt die meisten DVD-Laufwerke. Wenn das System kein DVD- bzw. Diskettenlaufwerk aufweist, kann ein externes, über USB, FireWire oder SCSI angeschlossenes DVD-Laufwerk zum Booten des Systems verwendet werden. Dies ist hauptsächlich von der Interaktion zwischen dem BIOS und der verwendeten Hardware abhängig. In einigen Fällen kann bei Problemen eine BIOS-Aktualisierung hilfreich sein.

Wenn Sie die Installation von einer KDE- oder GNOME-Live-CD aus ausführen, können Sie auch einen „Live-USB-Stick“ erstellen, von dem aus der Startvorgang ausgeführt wird. Detaillierte Anweisungen finden Sie unter http://en.opensuse.org/Live_USB_stick.

A.2.2.4. Vom Installationsmedium kann nicht gebootet werden¶

Wenn ein Computer nicht vom Installationsmedium booten kann, ist im BIOS vermutlich eine falsche Boot-Sequenz eingestellt. In der BIOS-Boot-Sequenz muss das DVD-Laufwerk als erster Eintrag zum Booten festgelegt sein. Andernfalls versucht der Computer, von einem anderen Medium zu booten, normalerweise von der Festplatte. Anweisungen zum Ändern der BIOS-Boot-Sequenz finden Sie in der Dokumentation zu Ihrem Motherboard bzw. in den nachfolgenden Abschnitten.

Als BIOS wird die Software bezeichnet, die die absolut grundlegenden Funktionen eines Computers ermöglicht. Motherboard-Hersteller stellen ein speziell für ihre Hardware konzipiertes BIOS bereit. Normalerweise kann nur zu einem bestimmten Zeitpunkt auf das BIOS-Setup zugegriffen werden, nämlich wenn der Computer gebootet wird. Während dieser Initialisierungsphase führt der Computer einige Diagnosetests der Hardware durch. Einer davon ist die Überprüfung des Arbeitsspeichers, auf die durch einen Arbeitsspeicherzähler hingewiesen wird. Wenn der Zähler eingeblendet wird, suchen Sie nach der Zeile, in der die Taste für den Zugriff auf das BIOS-Setup angegeben wird (diese Zeile befindet sich normalerweise unterhalb des Zählers oder am unteren Rand). In der Regel muss die Taste Entf, F1 oder Esc gedrückt werden. Halten Sie diese Taste gedrückt, bis der Bildschirm mit dem BIOS-Setup angezeigt wird.

Prozedur A.1. Ändern der BIOS-Bootsequenz¶

Drücken Sie die aus den Bootroutinen hervorgehende Taste, um ins BIOS zu gelangen, und warten Sie, bis der BIOS-Bildschirm angezeigt wird.

Wenn Sie die Bootsequenz in einem AWARD BIOS ändern möchten, suchen Sie nach dem Eintrag (SETUP DER BIOS-FUNKTIONEN). Andere Hersteller verwenden hierfür eine andere Bezeichnung, beispielsweise (ERWEITERTES CMOS-SETUP). Wenn Sie den Eintrag gefunden haben, wählen Sie ihn aus und bestätigen Sie ihn mit der Eingabetaste.

Suchen Sie im daraufhin angezeigten Bildschirm nach dem Untereintrag (BOOTSEQUENZ) oder (BOOTREIHENFOLGE). Die Bootsequenz kann zum Beispiel

C,AoderA,Clauten. Im ersten Fall durchsucht der Computer erst die Festplatte (C) und dann das Diskettenlaufwerk (A) nach einem bootfähigen Medium. Ändern Sie die Einstellungen mithilfe der Taste Bild-Auf bzw. Bild-Ab, bis die SequenzA,CDROM,Clautet.Drücken Sie Esc, um den BIOS-Setup-Bildschirm zu schließen. Zum Speichern der Änderungen wählen Sie (SPEICHERN & SETUP BEENDEN) oder drücken Sie F10. Um zu bestätigen, dass Ihre Einstellungen gespeichert werden sollen, drücken Sie Y.

Prozedur A.2. Ändern der Bootsequenz in einem SCSI-BIOS (Adaptec-Hostadapter)

Öffnen Sie das Setup, indem Sie die Tastenkombination Strg +A drücken.

Wählen Sie (Festplattendienstprogramme) aus. Nun werden die angeschlossenen Hardwarekomponenten angezeigt.

Notieren Sie sich die SCSI-ID Ihres DVD-Laufwerks.

Verlassen Sie das Menü mit Esc.

Öffnen Sie (Adaptereinstellungen konfigurieren). Wählen Sie unter (Zusätzliche Optionen) den Eintrag (Boot-Device-Optionen) aus und drücken Sie die Eingabetaste.

Geben Sie die ID des DVD-Laufwerks ein und drücken Sie erneut die Eingabetaste.

Drücken Sie zweimal Esc, um zum Startbildschirm des SCSI-BIOS zurückzukehren.

Schließen Sie diesen Bildschirm und bestätigen Sie mit (Ja), um den Computer zu booten.

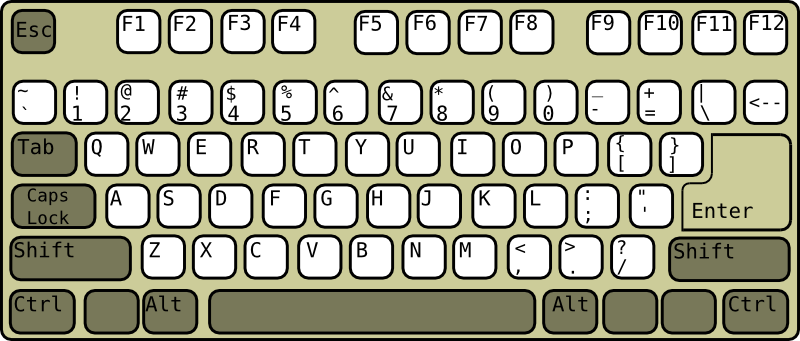

Unabhängig von Sprache und Tastaturbelegung Ihrer endgültigen Installation wird in den meisten BIOS-Konfigurationen die US-Tastaturbelegung verwendet (siehe Abbildung):

A.2.2.5. Computer kann nicht gebootet werden¶

Bei bestimmter Hardware, insbesondere bei sehr alter bzw. sehr neuer, kann bei der Installation ein Fehler auftreten. In vielen Fällen ist dies darauf zurückzuführen, dass dieser Hardwaretyp im Installationskernel noch nicht oder nicht mehr unterstützt wird; oft führen auch bestimmte Funktionen dieses Kernel, beispielsweise ACPI (Advanced Configuration and Power Interface), bei bestimmter Hardware zu Problemen.

Wenn Ihr System über den standardmäßigen Modus für die (Installation) im ersten Installations-Bootbildschirm nicht installiert werden kann, gehen Sie folgendermaßen vor:

Belassen Sie die DVD im Laufwerk und booten Sie den Computer über die Tastenkombination Strg-Alt-Entf bzw. über den Reset-Knopf der Hardware neu.

Drücken Sie, sobald der Boot-Bildschirm angezeigt wird, auf F5, navigieren Sie mithilfe der Pfeiltasten der Tastatur zu und drücken Sie die Eingabetaste, um den Boot- und Installationsvorgang zu starten. Mit dieser Option wird die Unterstützung für ACPI-Energieverwaltungstechniken deaktiviert.

Fahren Sie wie in Kapitel 1, Installation with YaST (↑Reference) beschrieben mit der Installation fort.

Wenn es hierbei zu Problemen kommt, fahren Sie wie oben beschrieben fort, wählen Sie jedoch in diesem Fall aus. Mit dieser Option wird die Unterstützung für ACPI und DMA (Direct Memory Access) deaktiviert. Mit dieser Option kann die meiste Hardware gebootet werden.

Wenn bei diesen beiden Optionen Probleme auftauchen, versuchen Sie mithilfe der Bootoptionen-Eingabeaufforderung sämtliche zusätzlichen Parameter, die für die Unterstützung dieses Hardwaretyps erforderlich sind, an den Installationskernel zu übermitteln. Weitere Informationen zu den Parametern, die als Bootoptionen zur Verfügung stehen, finden Sie in der Kernel-Dokumentation unter /usr/src/linux/Documentation/kernel-parameters.txt.

![[Tip]](static/images/tip.png) | Aufrufen der Kernel-Dokumentation |

|---|---|

Installieren Sie das Paket | |

Es gibt noch einige andere mit ACPI in Zusammenhang stehende Kernel-Parameter, die vor dem Booten zu Installationszwecken an der Booteingabeaufforderung eingegeben werden können:

acpi=offMit diesem Parameter wird das vollständige ACPI-Subsystem auf Ihrem Computer deaktiviert. Dies kann hilfreich sein, wenn ACPI von Ihrem Computer nicht unterstützt wird bzw. Sie vermuten, dass ACPI auf Ihrem Computer zu Problemen führt.

acpi=forceAktivieren Sie ACPI in jedem Fall, auch wenn das BIOS Ihres Computers von vor dem Jahre 2000 stammt. Mit diesem Parameter wird ACPI auch aktiviert, wenn die Festlegung zusätzlich zu

acpi=offerfolgt.acpi=noirqACPI nicht für IRQ-Routing verwenden.

acpi=htNur genügend ACPI ausführen, um Hyper-Threading zu aktivieren.

acpi=strictGeringere Toleranz von Plattformen, die nicht genau der ACPI-Spezifikation entsprechen.

pci=noacpiDeaktiviert das PCI-IRQ-Routing des neuen ACPI-Systems.

pnpacpi=offDiese Option ist für Probleme mit seriellen oder parallelen Ports vorgesehen, wenn Ihr BIOS-Setup falsche Interrupts oder Ports enthält.

notscHiermit wird der Zeitstempelzähler deaktiviert. Diese Option dient der Umgehung von Timing-Problemen auf Ihren Systemen. Es handelt sich um eine recht neue Funktion, die insbesondere dann nützlich sein kann, wenn Sie auf Ihrem Rechner Rückwärtsentwicklungen bemerken, insbesondere zeitbezogene Rückwärtsentwicklungen. Gilt auch für Fälle, in denen keinerlei Reaktion mehr zu verzeichnen ist.

nohz=offHiermit wird die nohz-Funktion deaktiviert. Wenn der Rechner nicht mehr reagiert, ist diese Option vielleicht die Lösung. Andernfalls wird sie Ihnen kaum nützlich sein.

Nachdem Sie die richtige Parameterkombination ermittelt haben, schreibt YaST sie automatisch in die Bootloader-Konfiguration, um sicherzustellen, dass das System beim nächsten Mal vorschriftsmäßig gebootet wird.

Wenn beim Laden des Kernel oder bei der Installation unerwartete Fehler auftreten, wählen Sie im Bootmenü die Option (Speichertest), um den Arbeitsspeicher zu überprüfen. Wenn von (Speichertest) ein Fehler zurückgegeben wird, liegt in der Regel ein Hardware-Fehler vor.

A.2.2.6. Grafisches Installationsprogramm lässt sich nicht starten¶

Nachdem Sie das Medium in das Laufwerk eingelegt und den Computer neu gebootet haben, wird der Installationsbildschirm angezeigt, nach der Auswahl von wird jedoch das grafische Installationsprogramm nicht aufgerufen.

In diesem Fall haben Sie mehrere Möglichkeiten:

Wählen Sie eine andere Bildschirmauflösung für die installationsbezogenen Dialogfelder.

Wählen Sie den (Expertenmodus) für die Installation aus.

Führen Sie über VNC und unter Verwendung des grafischen Installationsprogramms eine entfernte Installation durch.

Prozedur A.3. Ändern der Bildschirmauflösung für die Installation¶

Booten Sie zu Installationszwecken.

Drücken Sie F3, um ein Menü zu öffnen, in dem Sie für Installationszwecke eine niedrigere Auflösung auswählen können.

Wählen Sie aus und fahren Sie, wie in Kapitel 1, Installation with YaST (↑Reference) beschrieben, mit der Installation fort.

Prozedur A.4. Installation im Textmodus¶

Booten Sie zu Installationszwecken.

Drücken Sie F3 und wählen Sie (Expertenmodus) aus.

Wählen Sie aus und fahren Sie, wie in Kapitel 1, Installation with YaST (↑Reference) beschrieben, mit der Installation fort.

Prozedur A.5. VNC-Installation¶

Booten Sie zu Installationszwecken.

Geben Sie an der Bootoptionen-Eingabeaufforderung folgenden Text ein:

vnc=1 vncpassword=

some_passwordErsetzen Sie

beliebiges_passwortdurch das für die VNC-Installation zu verwendende Passwort.Wählen Sie (Installation) aus und drücken Sie dann die Eingabetaste, um die Installation zu starten.

Anstatt direkt in die Routine für die grafische Installation einzusteigen, wird das System weiterhin im Textmodus ausgeführt und dann angehalten; in einer Meldung werden die IP-Adresse und die Portnummer angegeben, unter der über die Browserschnittstelle oder eine VNC-Viewer-Anwendung auf das Installationsprogramm zugegriffen werden kann.

Wenn Sie über einen Browser auf das Installationsprogramm zugreifen, starten Sie den Browser und geben Sie die Adressinformationen ein, die von den Installationsroutinen auf dem zukünftigen openSUSE-Rechner bereitgestellt werden. Drücken Sie die Eingabetaste:

http://

ip_address_of_machine:5801Im Browserfenster wird ein Dialogfeld geöffnet, in dem Sie zur Eingabe des VNC-Passworts aufgefordert werden. Geben Sie das Passwort ein und fahren Sie, wie in Kapitel 1, Installation with YaST (↑Reference) beschrieben, mit der Installation fort.

![[Important]](static/images/important.png)

Die Installation über VNC kann mit jedem Browser und unter jedem beliebigen Betriebssystem vorgenommen werden, vorausgesetzt, die Java-Unterstützung ist aktiviert.

Geben Sie auf Aufforderung die IP-Adresse und das Passwort für Ihren VNC-Viewer ein. Daraufhin wird ein Fenster mit den installationsbezogenen Dialogfeldern geöffnet. Fahren Sie wie gewohnt mit der Installation fort.

A.2.2.7. Nur ein minimalistischer Bootbildschirm wird eingeblendet¶

Sie haben das Medium in das Laufwerk eingelegt, die BIOS-Routinen sind abgeschlossen, das System zeigt jedoch den grafischen Bootbildschirm nicht an. Stattdessen wird eine sehr minimalistische textbasierte Oberfläche angezeigt. Dies kann auf Computern der Fall sein, die für die Darstellung eines grafischen Bootbildschirms nicht ausreichend Grafikspeicher aufweisen.

Obwohl der textbasierte Bootbildschirm minimalistisch wirkt, bietet er nahezu dieselbe Funktionalität wie der grafische:

- Bootoptionen

Im Gegensatz zur grafischen Oberfläche können die unterschiedlichen Bootoptionen nicht mithilfe der Cursortasten der Tastatur ausgewählt werden. Das Bootmenü des Expertenmodus-Bootbildschirms ermöglicht die Eingabe einiger Schlüsselwörter an der Booteingabeaufforderung. Diese Schlüsselwörter sind den Optionen in der grafischen Version zugeordnet. Treffen Sie Ihre Wahl und drücken Sie die Eingabetaste, um den Bootprozess zu starten.

- Benutzerdefinierte Bootoptionen

Geben Sie nach der Auswahl einer Bootoption das entsprechende Schlüsselwort an der Booteingabeaufforderung ein. Sie können auch einige benutzerdefinierte Bootoptionen eingeben (siehe Abschnitt A.2.2.5, „Computer kann nicht gebootet werden“). Wenn Sie den Installationsvorgang starten möchten, drücken Sie die Eingabetaste.

- Bildschirmauflösungen

Die Bildschirmauflösung für die Installation lässt sich mithilfe der F-Tasten bestimmen. Wenn Sie im Expertenmodus, also im Textmodus, booten müssen, drücken Sie F3.

A.2.3. Probleme beim Booten¶

Probleme beim Booten sind Fälle, in denen Ihr System nicht vorschriftsmäßig gebootet wird, das Booten also nicht mit dem erwarteten Runlevel und Anmeldebildschirm erfolgt.

A.2.3.1. Probleme beim Laden des GRUB-Bootloaders¶

Wenn die Hardware vorschriftsmäßig funktioniert, ist möglicherweise der Bootloader beschädigt und Linux kann auf dem Computer nicht gestartet werden. In diesem Fall muss der Bootloader repariert werden. Dazu müssen Sie das Rettungssystem starten wie in Abschnitt A.2.7, „Wiederherstellen eines beschädigten Systems“ beschrieben und den Anweisungen unter Abschnitt A.2.7.1.4, „Bearbeiten und erneutes Installieren des Bootloader“ folgen.

Die Grunde dafür, dass der Computer nicht gebootet werden kann, stehen möglicherweise in Zusammenhang mit dem BIOS.

- BIOS-Einstellungen

Überprüfen Sie Ihr BIOS auf Verweise auf Ihre Festplatte hin. GRUB wird möglicherweise einfach deshalb nicht gestartet, weil die Festplatte bei den aktuellen BIOS-Einstellungen nicht gefunden wird.

- BIOS-Bootreihenfolge

Überprüfen Sie, ob die Festplatte in der Bootreihenfolge Ihres Systems enthalten ist. Wenn die Festplatten-Option nicht aktiviert wurde, wird Ihr System möglicherweise vorschriftsmäßig installiert. Das Booten ist jedoch nicht möglich, wenn auf die Festplatte zugegriffen werden muss.

A.2.3.2. Keine grafische Anmeldung¶

Wenn der Computer hochfährt, jedoch der grafische Anmelde-Manager nicht gebootet wird, müssen Sie entweder hinsichtlich der Auswahl des standardmäßigen Runlevel oder der Konfiguration des X-Window-Systems mit Problemen rechnen. Wenn Sie die Runlevel-Konfiguration überprüfen möchten, melden Sie sich als root-Benutzer an und überprüfen Sie, ob der Computer so konfiguriert ist, dass das Booten in Runlevel 5 erfolgt (grafischer Desktop). Eine schnelle Möglichkeit stellt das Überprüfen des Inhalts von /etc/inittab dar, und zwar folgendermaßen:

tux@mercury:~> grep "id:" /etc/inittab id:5:initdefault:

Aus der zurückgegebenen Zeile geht hervor, dass der Standard-Runlevel des Computer (initdefault) auf 5 eingestellt ist und dass das Booten in den grafischen Desktop erfolgt. Wenn der Runlevel auf eine andere Nummer eingestellt ist, kann er über den YaST-Runlevel-Editor auf 5 eingestellt werden.

![[Important]](static/images/important.png) | |

Bearbeiten Sie die Runlevel-Konfiguration nicht manuell. Andernfalls überschreibt SUSEconfig (durch YaSTausgeführt) diese Änderungen bei der nächsten Ausführung. Wenn Sie hier manuelle Änderungen vornehmen möchten, deaktivieren Sie zukünftige Änderungen, indem Sie | |

Wenn Runlevel auf 5 gesetzt ist, ist vermutlich Ihre Desktop- oder X Windows-Software falsch konfiguriert oder beschädigt. Suchen Sie in den Protokolldateien von /var/log/Xorg.*.log nach detaillierten Meldungen vom X-Server beim versuchten Start. Wenn es beim Starten zu einem Problem mit dem Desktop kommt, werden möglicherweise Fehlermeldungen in /var/log/messages protokolliert. Wenn diese Fehlermeldungen auf ein Konfigurationsproblem mit dem X-Server hinweisen, versuchen Sie, diese Probleme zu beseitigen. Wenn das grafische System weiterhin nicht aktiviert wird, ziehen Sie die Neuinstallation des grafischen Desktop in Betracht.

![[Tip]](static/images/tip.png) | Manueller Start von X Window System |

|---|---|

Schneller Test: Durch das Kommando startx sollte das X-Windows-System mit den konfigurierten Standardeinstellungen gestartet werden, wenn der Benutzer derzeit bei der Konsole angemeldet ist. Wenn dies nicht funktioniert, sollten Fehler auf der Konsole protokolliert werden. | |

A.2.4. Probleme bei der Anmeldung¶

Probleme bei der Anmeldung sind Fälle, in denen Ihr Computer in den erwarteten Begrüßungsbildschirm bzw. die erwartete Anmelde-Eingabeaufforderung bootet, den Benutzernamen und das Passwort jedoch entweder nicht akzeptiert oder zunächst akzeptiert, sich dann aber nicht erwartungsgemäß verhält (der grafische Desktop wird nicht gestartet, es treten Fehler auf, es wird wieder eine Kommandozeile angezeigt usw.).

A.2.4.1. Benutzer kann sich trotz gültigem Benutzernamen und Passwort nicht anmelden¶

Dieser Fall tritt normalerweise ein, wenn das System zur Verwendung von Netzwerkauthentifizierung oder Verzeichnisdiensten konfiguriert wurde und aus unbekannten Gründen keine Ergebnisse von den zugehörigen konfigurierten Servern abrufen kann. Der root-Benutzer ist der einzige lokale Benutzer, der sich noch bei diesen Computern anmelden kann. Nachfolgend sind einige häufige Ursachen dafür aufgeführt, weshalb Anmeldungen nicht ordnungsgemäß verarbeitet werden können, obwohl der Computer funktionstüchtig zu sein scheint:

Es liegt ein Problem mit der Netzwerkfunktion vor. Weitere Anweisungen hierzu finden Sie in Abschnitt A.2.5, „Probleme mit dem Netzwerk“.

DNS ist zurzeit nicht funktionsfähig (dadurch ist GNOME bzw. KDE nicht funktionsfähig und das System kann keine an sichere Server gerichteten bestätigten Anforderungen durchführen). Ein Hinweis, dass dies zutrifft, ist, dass der Computer auf sämtliche Aktionen ausgesprochen langsam reagiert. Weitere Informationen zu diesem Thema finden Sie in Abschnitt A.2.5, „Probleme mit dem Netzwerk“.

Wenn das System für die Verwendung von Kerberos konfiguriert ist, hat die lokale Systemzeit möglicherweise die zulässige Abweichung zur Kerberos-Serverzeit (üblicherweise 300 Sekunden) überschritten. Wenn NTP (Network Time Protocol) nicht ordnungsgemäß funktioniert bzw. lokale NTP-Server nicht funktionieren, kann auch die Kerberos-Authentifizierung nicht mehr verwendet werden, da sie von der allgemeinen netzwerkübergreifenden Uhrsynchronisierung abhängt.

Die Authentifizierungskonfiguration des Systems ist fehlerhaft. Prüfen Sie die betroffenen PAM-Konfigurationsdateien auf Tippfehler oder falsche Anordnung von Direktiven hin. Zusätzliche Hintergrundinfomationen zu PAM (Password Authentification Module) und der Syntax der betroffenen Konfigurationsdateien finden Sie in Chapter 2, Authentication with PAM (↑Security Guide).

Die Home-Partition ist verschlüsselt. Weitere Informationen zu diesem Thema finden Sie in Abschnitt A.2.4.3, „Anmeldung bei verschlüsselter Home-Partition fehlgeschlagen“.

In allen Fällen, in denen keine externen Netzwerkprobleme vorliegen, besteht die Lösung darin, das System erneut im Einzelbenutzermodus zu booten und die Konfigurationsfehler zu beseitigen, bevor Sie erneut in den Betriebsmodus booten und erneut versuchen, sich anzumelden. So booten Sie in den Einzelbenutzerbetrieb:

Booten Sie das System neu. Daraufhin wird der Bootbildschirm mit einer Eingabeaufforderung eingeblendet.

Geben Sie an der Booteingabeaufforderung 1 ein, damit das System in den Einzelbenutzerbetrieb bootet.

Geben Sie Benutzername und Passwort für

rootein.Nehmen Sie alle erforderlichen Änderungen vor.

Booten Sie in den vollen Mehrbenutzer- und Netzwerkbetrieb, indem Sie telinit 5 an der Kommandozeile eingeben.

A.2.4.2. Gültiger Benutzername/gültiges Passwort werden nicht akzeptiert¶

Dies ist das mit Abstand häufigste Problem, auf das Benutzer stoßen, da es hierfür zahlreiche Ursachen gibt. Je nachdem, ob Sie lokale Benutzerverwaltung und Authentifizierung oder Netzwerkauthentifizierung verwenden, treten Anmeldefehler aus verschiedenen Gründen auf.

Fehler bei der lokalen Benutzerverwaltung können aus folgenden Gründen auftreten:

Der Benutzer hat möglicherweise das falsche Passwort eingegeben.

Das Home-Verzeichnis des Benutzers, das die Desktopkonfigurationsdateien enthält, ist beschädigt oder schreibgeschützt.

Möglicherweise bestehen hinsichtlich der Authentifizierung dieses speziellen Benutzers durch das X Windows System Probleme, insbesondere, wenn das Home-Verzeichnis des Benutzers vor der Installation der aktuellen Distribution für andere Linux-Distributionen verwendet wurde.

Gehen Sie wie folgt vor, um den Grund für einen Fehler bei der lokalen Anmeldung ausfindig zu machen:

Überprüfen Sie, ob der Benutzer sein Passwort richtig in Erinnerung hat, bevor Sie mit der Fehlersuche im gesamten Authentifizierungsmechanismus beginnen. Sollte sich der Benutzer nicht mehr an sein Passwort erinnern, können Sie es mithilfe des YaST-Moduls für die Benutzerverwaltung ändern. Achten Sie auf die Feststelltaste und deaktivieren Sie sie gegebenenfalls.

Melden Sie sich als

root-Benutzer an und untersuchen Sie/var/log/messagesauf PAM-Fehlermeldungen und Fehlermeldungen aus dem Anmeldeprozess.Versuchen Sie, sich von der Konsole aus anzumelden (mit Strg+Alt+F1). Wenn dies gelingt, liegt der Fehler nicht bei PAM, da die Authentifizierung dieses Benutzers auf diesem Computer möglich ist. Versuchen Sie, mögliche Probleme mit dem X-Window-System oder dem Desktop (GNOME bzw. KDE) zu ermitteln. Weitere Informationen finden Sie in Abschnitt A.2.4.4, „Anmeldung erfolgreich, jedoch Problem mit GNOME-Desktop“ und Abschnitt A.2.4.5, „Anmeldung erfolgreich, jedoch Problem mit KDE-Desktop“.

Wenn das Home-Verzeichnis des Benutzers für eine andere Linux-Distribution verwendet wurde, entfernten Sie die Datei

Xauthorityaus dem Heimverzeichnis des Benutzers. Melden Sie sich von der Konsole aus mit Strg+Alt+F1 an und führen Sie rm .Xauthority als diesen Benutzer aus. Auf diese Weise sollten die X-Authentifizierungsprobleme dieses Benutzers beseitigt werden. Versuchen Sie erneut, sich beim grafischen Desktop anzumelden.Wenn die grafikbasierte Anmeldung nicht möglich ist, melden Sie sich mit Strg+Alt+F1 bei der Konsole an. Versuchen Sie, eine X-Sitzung in einer anderen Anzeige zu starten, die erste (

:0) wird bereits verwendet:startx -- :1

Daraufhin sollten ein grafikbasierter Bildschirm und Ihr Desktop angezeigt werden. Prüfen Sie andernfalls die Protokolldateien des X-Window-Systems (

/var/log/Xorg.) bzw. die Protokolldateien Ihrer Desktop-Anwendungen (anzeigennummer.log.xsession-errorsim Home-Verzeichnis des Benutzers) auf Unregelmäßigkeiten hin.Wenn der Desktop aufgrund beschädigter Konfigurationsdateien nicht aufgerufen werden konnte, fahren Sie mit Abschnitt A.2.4.4, „Anmeldung erfolgreich, jedoch Problem mit GNOME-Desktop“ oder Abschnitt A.2.4.5, „Anmeldung erfolgreich, jedoch Problem mit KDE-Desktop“ fort.

Nachfolgend sind einige häufige Ursachen dafür aufgeführt, weshalb es bei der Netzwerkauthentifizierung eines bestimmten Benutzers auf einem bestimmten Computer zu Problemen kommen kann:

Der Benutzer hat möglicherweise das falsche Passwort eingegeben.

Der Benutzername ist in den lokalen Authentifizierungsdateien des Computers vorhanden und wird zudem von einem Netzwerkauthentifizierungssystem bereitgestellt, was zu Konflikten führt.

Das Home-Verzeichnis ist zwar vorhanden, ist jedoch beschädigt oder nicht verfügbar. Es ist möglicherweise schreibgeschützt oder befindet sich auf einem Server, auf den momentan nicht zugegriffen werden kann.

Der Benutzer ist nicht berechtigt, sich bei diesem Host im Authentifizierungssystem anzumelden.

Der Hostname des Computers hat sich geändert und der Benutzer ist nicht zur Anmeldung bei diesem Host berechtigt.

Der Computer kann keine Verbindung mit dem Authentifizierungs- oder Verzeichnisserver herstellen, auf dem die Informationen dieses Benutzers gespeichert sind.

Möglicherweise bestehen hinsichtlich der Authentifizierung dieses speziellen Benutzers durch das X Window System Probleme, insbesondere, wenn das Home-Verzeichnis des Benutzers vor der Installation der aktuellen Distribution für andere Linux-Distributionen verwendet wurde.

Gehen Sie wie folgt vor, um die Ursache der Anmeldefehler bei der Netzwerkauthentifizierung zu ermitteln:

Überprüfen Sie, ob der Benutzer sein Passwort richtig in Erinnerung hat, bevor Sie mit der Fehlersuche im gesamten Authentifizierungsmechanismus beginnen.

Ermitteln Sie den Verzeichnisserver, den der Computer für die Authentifizierung verwendet, und vergewissern Sie sich, dass dieser ausgeführt wird und ordnungsgemäß mit den anderen Computern kommuniziert.

Überprüfen Sie, ob der Benutzername und das Passwort des Benutzers auf anderen Computern funktionieren, um sicherzustellen, dass seine Authentifizierungsdaten vorhanden sind und ordnungsgemäß verteilt wurden.

Finden Sie heraus, ob sich ein anderer Benutzer bei dem problembehafteten Computer anmelden kann. Wenn sich ein anderer Benutzer oder der

root-Benutzer anmelden kann, melden Sie sich mit dessen Anmeldedaten an und überprüfen Sie die Datei/var/log/messages.Suchen Sie nach dem Zeitstempel, der sich auf die Anmeldeversuche bezieht, und finden Sie heraus, ob von PAM Fehlermeldungen generiert wurden.Versuchen Sie, sich von der Konsole aus anzumelden (mit Strg+Alt+F1). Wenn dies gelingt, liegt der Fehler nicht bei PAM oder dem Verzeichnisserver mit dem Home-Verzeichnis des Benutzers, da die Authentifizierung dieses Benutzers auf diesem Computer möglich ist. Versuchen Sie, mögliche Probleme mit dem X-Window-System oder dem Desktop (GNOME bzw. KDE) zu ermitteln. Weitere Informationen finden Sie in Abschnitt A.2.4.4, „Anmeldung erfolgreich, jedoch Problem mit GNOME-Desktop“ und Abschnitt A.2.4.5, „Anmeldung erfolgreich, jedoch Problem mit KDE-Desktop“.

Wenn das Home-Verzeichnis des Benutzers für eine andere Linux-Distribution verwendet wurde, entfernten Sie die Datei

Xauthorityaus dem Heimverzeichnis des Benutzers. Melden Sie sich von der Konsole aus mit Strg+Alt+F1 an und führen Sie rm .Xauthority als diesen Benutzer aus. Auf diese Weise sollten die X-Authentifizierungsprobleme dieses Benutzers beseitigt werden. Versuchen Sie erneut, sich beim grafischen Desktop anzumelden.Wenn die grafikbasierte Anmeldung nicht möglich ist, melden Sie sich mit Strg+Alt+F1 bei der Konsole an. Versuchen Sie, eine X-Sitzung in einer anderen Anzeige zu starten, die erste (

:0) wird bereits verwendet:startx -- :1

Daraufhin sollten ein grafikbasierter Bildschirm und Ihr Desktop angezeigt werden. Prüfen Sie andernfalls die Protokolldateien des X-Window-Systems (

/var/log/Xorg.) bzw. die Protokolldateien Ihrer Desktop-Anwendungen (anzeigennummer.log.xsession-errorsim Home-Verzeichnis des Benutzers) auf Unregelmäßigkeiten hin.Wenn der Desktop aufgrund beschädigter Konfigurationsdateien nicht aufgerufen werden konnte, fahren Sie mit Abschnitt A.2.4.4, „Anmeldung erfolgreich, jedoch Problem mit GNOME-Desktop“ oder Abschnitt A.2.4.5, „Anmeldung erfolgreich, jedoch Problem mit KDE-Desktop“ fort.

A.2.4.3. Anmeldung bei verschlüsselter Home-Partition fehlgeschlagen¶

Bei Laptops ist es empfehlenswert, die Home-Partition zu verschlüsseln. Wenn Sie sich bei Ihrem Laptop nicht anmelden können, gibt es dafür normalerweise einen einfachen Grund: Ihre Partition konnte nicht entsperrt werden.

Beim Booten müssen Sie den Passwortsatz eingeben, damit Ihre verschlüsselte Partition entsperrt wird. Wenn Sie den Passwortsatz nicht eingeben, wird der Boot-Vorgang fortgesetzt und die Partition bleibt gesperrt.

Gehen Sie folgendermaßen vor, um die verschlüsselte Partition zu entsperren:

Schalten Sie zur Textkonsole um, indem Sie auf Strg+Alt+F1 drücken.

Melden Sie sich als

rootan.Starten Sie den Entsperrvorgang erneut mit:

/etc/init.d/boot.crypto restart

Geben Sie Ihren Passwortsatz ein, um die verschlüsselte Partition zu entsperren.

Beenden Sie die Textkonsole und wechseln Sie mit Alt+F7 zum Anmeldebildschirm.

Melden Sie sich wie gewöhnlich an.

A.2.4.4. Anmeldung erfolgreich, jedoch Problem mit GNOME-Desktop¶

Wenn dies der Fall ist, sind Ihre GNOME-Konfigurationsdateien vermutlich beschädigt. Mögliche Symptome: Die Tastatur funktioniert nicht, die Geometrie des Bildschirms ist verzerrt oder es ist nur noch ein leeres graues Feld zu sehen. Die wichtige Unterscheidung ist hierbei, dass der Computer normal funktioniert, wenn sich ein anderer Benutzer anmeldet. Das Problem kann in diesem Fall höchstwahrscheinlich verhältnismäßig schnell behoben werden, indem das GNOME-Konfigurationsverzeichnis des Benutzers an einen neuen Speicherort verschoben wird, da GNOME daraufhin ein neues initialisiert. Obwohl der Benutzer GNOME neu konfigurieren muss, gehen keine Daten verloren.

Schalten Sie durch Drücken von Strg+Alt+F1 auf eine Textkonsole um.

Melden Sie sich mit Ihrem Benutzernamen an.

Verschieben Sie die GNOME-Konfigurationsverzeichnisse des Benutzers an einen temporären Speicherort:

mv .gconf .gconf-ORIG-RECOVER mv .gnome2 .gnome2-ORIG-RECOVER

Melden Sie sich ab.

Melden Sie sich erneut an, führen Sie jedoch keine Anwendungen aus.

Stellen Sie Ihre individuellen Anwendungskonfigurationsdaten wieder her (einschließlich der Daten des Evolution-E-Mail-Client), indem Sie das Verzeichnis

~/.gconf-ORIG-RECOVER/apps/wie folgt in das neue Verzeichnis~/.gconfzurückkopieren:cp -a .gconf-ORIG-RECOVER/apps .gconf/

Wenn dies die Ursache für die Anmeldeprobleme ist, versuchen Sie, nur die kritischen Anwendungsdaten wiederherzustellen, und konfigurieren Sie die restlichen Anwendungen neu.

A.2.4.5. Anmeldung erfolgreich, jedoch Problem mit KDE-Desktop¶

Es gibt mehrere Gründe dafür, warum sich Benutzer nicht bei einem KDE-Desktop anmelden können. Beschädigte Cache-Daten sowie beschädigte KDE-Desktop-Konfigurationsdateien können zu Problemen bei der Anmeldung führen.

Cache-Daten werden beim Desktop-Start zur Leistungssteigerung herangezogen. Wenn diese Daten beschädigt sind, wird der Startvorgang nur sehr langsam oder gar nicht ausgeführt. Durch das Entfernen dieser Daten müssen die Desktop-Startroutinen ganz am Anfang beginnen. Dies nimmt mehr Zeit als ein normaler Startvorgang in Anspruch, die Daten sind jedoch im Anschluss intakt und der Benutzer kann sich anmelden.

Wenn die Cache-Dateien des KDE-Desktop entfernt werden sollen, geben Sie als root-Benutzer folgendes Kommando ein:

rm -rf /tmp/kde-user/tmp/ksocket-user

Ersetzen Sie user durch Ihren Benutzernamen. Durch das Entfernen dieser beiden Verzeichnisse werden lediglich die beschädigten Cache-Dateien entfernt. Andere Dateien werden durch dieses Verfahren nicht beeinträchtigt.

Beschädigte Desktop-Konfigurationsdateien können stets durch die anfänglichen Konfigurationsdateien ersetzt werden. Wenn die vom Benutzer vorgenommenen Anpassungen wiederhergestellt werden sollen, kopieren Sie sie, nachdem die Konfiguration mithilfe der standardmäßigen Konfigurationswerte wiederhergestellt wurde, sorgfältig von ihrem temporären Speicherort zurück.

Gehen Sie wie folgt vor, um die beschädigte Desktop-Konfiguration durch die anfänglichen Konfigurationswerte zu ersetzen:

Schalten Sie durch Drücken von Strg+Alt+F1 auf eine Textkonsole um.

Melden Sie sich mit Ihrem Benutzernamen an.

Verschieben Sie das KDE-Konfigurationsverzeichnis sowie die

.skel-Dateien an einen temporären Speicherort:Verwenden Sie die folgenden Kommandos für KDE3:

mv .kde .kde-ORIG-RECOVER mv .skel .skel-ORIG-RECOVER

Verwenden Sie die folgenden Kommandos für KDE4:

mv .kde4 .kde4-ORIG-RECOVER mv .skel .skel-ORIG-RECOVER

Melden Sie sich ab.

Melden Sie sich erneut an.

Kopieren Sie nach dem erfolgreichen Aufruf des Desktop die Konfigurationen des Benutzers in das entsprechende Verzeichnis zurück:

cp -a

KDEDIR/share .kde/shareErsetzen Sie

KDEDIRdurch das Verzeichnis aus Schritt 3.![[Important]](static/images/important.png)

Wenn die vom Benutzer vorgenommenen Anpassungen zu den Anmeldeproblemen geführt haben und dies auch weiterhin tun, wiederholen Sie die oben beschriebenen Prozeduren, unterlassen Sie jedoch das Kopieren des Verzeichnisses

.kde/share.

A.2.5. Probleme mit dem Netzwerk¶

Zahlreiche Probleme Ihres Systems stehen möglicherweise mit dem Netzwerk in Verbindung, obwohl zunächst ein anderer Eindruck entsteht. So kann beispielsweise ein Netzwerkproblem die Ursache sein, wenn sich Benutzer bei einem System nicht anmelden können. In diesem Abschnitt finden Sie eine einfache Checkliste, anhand der Sie die Ursache jeglicher Netzwerkprobleme ermitteln können.

Prozedur A.6. Erkennen von Netzwerkproblemen¶

Gehen Sie zur Überprüfung der Netzwerkverbindung Ihres Computers folgendermaßen vor:

Wenn Sie eine Ethernet-Verbindung nutzen, überprüfen Sie zunächst die Hardware. Vergewissern Sie sich, dass das Netzwerkkabel ordnungsgemäß am Computer und Router (oder Hub etc.) angeschlossen ist. Die Kontrolllämpchen neben dem Ethernet-Anschluss sollten beide leuchten.

Wenn keine Verbindung hergestellt werden kann, testen Sie, ob Ihr Netzwerkkabel funktionstüchtig ist, wenn es mit einem anderen Computer verbunden wird. Wenn dies der Fall ist, ist das Problem auf Ihre Netzwerkkarte zurückzuführen. Wenn Ihre Netzwerkeinrichtung Hubs oder Switches enthält, sind diese möglicherweise auch fehlerhaft.

Bei einer drahtlosen Verbindung testen Sie, ob die drahtlose Verbindung von anderen Computern hergestellt werden kann. Ist dies nicht der Fall, sollten Sie das Problem an den Administrator des drahtlosen Netzwerks weiterleiten.

Nachdem Sie die grundlegende Netzwerkkonnektivität sichergestellt haben, versuchen Sie zu ermitteln, welcher Dienst nicht reagiert. Tragen Sie die Adressinformationen aller Netzwerkserver zusammen, die Bestandteil Ihrer Einrichtung sind. Suchen Sie sie entweder im entsprechenden YaST-Modul oder wenden Sie sich an Ihren Systemadministrator. In der nachfolgenden Liste sind einige der typischen Netzwerkserver aufgeführt, die Bestandteil einer Einrichtung sind; außerdem finden Sie hier die Symptome eines Ausfalls.

- DNS (Namendienst)

Ein Namendienst, der ausgefallen ist oder Fehlfunktionen aufweist, kann die Funktionalität des Netzwerks auf vielfältige Weise beeinträchtigen. Wenn der lokale Computer hinsichtlich der Authentifizierung von Netzwerkservern abhängig ist und diese Server aufgrund von Problemen bei der Namenauflösung nicht gefunden werden, können sich die Benutzer nicht einmal anmelden. Computer im Netzwerk, die von einem ausgefallenen Namenserver verwaltet werden, sind füreinander nicht „sichtbar“ und können nicht kommunizieren.

- NTP (Zeitdienst)

Ein NTP-Dienst, der ausgefallen ist oder Fehlfunktionen aufweist, kann die Kerberos-Authentifizierung und die X-Server-Funktionalität beeinträchtigen.

- NFS (Dateidienst)

Wenn eine Anwendung Daten benötigt, die in einem NFS-eingehängten Verzeichnis gespeichert sind, kann sie nicht aufgerufen werden bzw. weist Fehlfunktionen auf, wenn dieser Dienst ausgefallen oder falsch konfiguriert ist. Im schlimmsten Fall wird die persönliche Desktop-Konfiguration eines Benutzers nicht angezeigt, wenn sein Home-Verzeichnis mit dem

.gconf- bzw..kde-Unterverzeichnis nicht gefunden wird, weil der NFS-Server ausgefallen ist.- Samba (Dateidienst)

Wenn eine Anwendung Daten benötigt, die in einem Verzeichnis auf einem fehlerhaften Samba-Server gespeichert sind, kann sie nicht aufgerufen werden oder weist Fehlfunktionen auf.

- NIS (Benutzerverwaltung)

Wenn Ihr openSUSE-System hinsichtlich der Bereitstellung der Benutzerdaten von einem fehlerhaften NIS-Server abhängig ist, können sich Benutzer nicht bei diesem Computer anmelden.

- LDAP (Benutzerverwaltung)

Wenn Ihr openSUSE-System hinsichtlich der Bereitstellung der Benutzerdaten von einem fehlerhaften LDAP-Server abhängig ist, können sich Benutzer nicht bei diesem Computer anmelden.

- Kerberos (Authentifizierung)

Die Authentifizierung funktioniert nicht und die Anmeldung bei den Computern schlägt fehl.

- CUPS (Netzwerkdruck)

Die Benutzer können nicht drucken.

Überprüfen Sie, ob die Netzwerkserver aktiv sind und ob Ihre Netzwerkeinrichtung das Herstellern einer Verbindung ermöglicht:

![[Important]](static/images/important.png)

Das unten beschriebene Fehlersuchverfahren gilt nur für ein einfaches Setup aus Netzwerkserver/-Client, das kein internes Routing beinhaltet. Es wird davon ausgegangen, dass sowohl Server als auch Client Mitglieder desselben Subnetzes sind, ohne dass die Notwendigkeit für weiteres Routing besteht.

Mit ping

IP-adresseoderhostname(ersetzen Siehostnamedurch den Hostnamen des Servers) können Sie überprüfen, ob die einzelnen Server verfügbar sind und ob vom Netzwerk aus auf sie zugegriffen werden kann. Wenn dieses Kommando erfolgreich ist, besagt dies, dass der von Ihnen gesuchte Host aktiv ist und dass der Namendienst für Ihr Netzwerk vorschriftsmäßig konfiguriert ist.Wenn beim Ping-Versuch die Meldung

destination host unreachablezurückgegeben wird, also nicht auf den Ziel-Host zugegriffen werden kann, ist entweder Ihr System oder der gewünschte Server nicht vorschriftsmäßig konfiguriert oder ausgefallen. Überprüfen Sie, ob Ihr System erreichbar ist, indem Sie pingIP-adresseoderihr_hostnamevon einem anderen Computer aus ausführen. Wenn Sie von einem anderen Computer aus auf Ihren Computer zugreifen können, ist der Server nicht aktiv oder nicht vorschriftsmäßig konfiguriert.Wenn beim Ping-Versuch die Meldung

unknown hostzurückgegeben wird, der Host also nicht bekannt ist, ist der Namendienst nicht vorschriftsmäßig konfiguriert oder der verwendete Hostname ist falsch. Weitere Prüfungen dieser Arten finden Sie unter Schritt 4.b. Wenn der Ping-Versuch weiterhin erfolglos ist, ist entweder Ihre Netzwerkkarte nicht vorschriftsmäßig konfiguriert bzw. Ihre Netzwerk-Hardware ist fehlerhaft.Mit host

hostnamekönnen Sie überprüfen, ob der Hostname des Servers, mit dem Sie eine Verbindung herstellen möchten, vorschriftsmäßig in eine IP-Adresse übersetzt wird (und umgekehrt). Wenn bei diesem Kommando die IP-Adresse dieses Host zurückgegeben wird, ist der Namendienst aktiv. Wenn es bei diesem host-Kommando zu einem Problem kommt, überprüfen Sie alle Netzwerkkonfigurationsdateien, die für die Namen- und Adressauflösung auf Ihrem Host relevant sind:/etc/resolv.confMithilfe dieser Datei wissen Sie stets, welchen Namenserver und welche Domäne Sie zurzeit verwenden. Diese Datei kann manuell bearbeitet oder unter Verwendung von YaST oder DHCP automatisch angepasst werden. Die automatische Anpassung ist empfehlenswert. Stellen Sie jedoch sicher, dass diese Datei die nachfolgend angegebene Struktur aufweist und dass alle Netzwerkadressen und Domänennamen richtig sind:

search

fully_qualified_domain_namenameserveripaddress_of_nameserverDiese Datei kann die Adresse eines oder mehrerer Namenserver enthalten, mindestens einer davon muss aber richtig sein, um die Namenauflösung für Ihren Host bereitzustellen. Wenn nötig, können Sie diese Datei auf der Registerkarte „Hostname/DNS“ des YaST-Moduls „Netzwerkeinstellungen“ anpassen.

Wenn Ihre Netzwerkverbindung über DHCP gehandhabt wird, aktivieren Sie DHCP. Sie können dann die Informationen zum Hostnamen und Namensdienst ändern, indem Sie im DNS- und Hostnamen-Modul von YaST die Optionen und auswählen.

/etc/nsswitch.confAus dieser Datei geht hervor, wo Linux nach Namendienstinformationen suchen soll. Sie sollte folgendes Format aufweisen:

... hosts: files dns networks: files dns ...

Der Eintrag

dnsist von großer Bedeutung. Hiermit wird Linux angewiesen, einen externen Namenserver zu verwenden. Normalerweise werden diese Einträge automatisch von YaST verwaltet, es empfiehlt sich jedoch, dies zu überprüfen.Wenn alle relevanten Einträge auf dem Host richtig sind, lassen Sie Ihren Systemadministrator die DNS-Serverkonfiguration auf die richtigen Zoneninformationen hin prüfen. Detaillierte Informationen zu DNS finden Sie in Kapitel 12, The Domain Name System (↑Reference). Wenn Sie sichergestellt haben, dass die DNS-Konfiguration auf Ihrem Host und dem DNS-Server richtig ist, überprüfen Sie als Nächstes die Konfiguration Ihres Netzwerks und Netzwerkgeräts.

Wenn von Ihrem System keine Verbindung mit dem Netzwerk hergestellt werden kann und Sie Probleme mit dem Namendienst mit Sicherheit als Ursache ausschließen können, überprüfen Sie die Konfiguration Ihrer Netzwerkkarte.

Verwenden Sie das Kommando ifconfig

netzwerkgerät(Ausführung alsroot), um zu überprüfen, ob dieses Gerät vorschriftsmäßig konfiguriert ist. Stellen Sie sicher, dass sowohl dieinet address(inet-Adresse) als auch dieMask(Maske) ordnungsgemäß konfiguriert sind. Wenn die IP-Adresse einen Fehler enthält oder die Netzwerkmaske unvollständig ist, kann Ihre Netzwerkkonfiguration nicht verwendet werden. Führen Sie diese Überprüfung im Bedarfsfall auch auf dem Server durch.Wenn der Namensdienst und die Netzwerk-Hardware ordnungsgemäß konfiguriert und aktiv/verfügbar sind, bei einigen externen Netzwerkverbindungen jedoch nach wie vor lange Zeitüberschreitungen auftreten bzw. der Verbindungsaufbau überhaupt nicht möglich ist, können Sie mit traceroute

vollständiger_domänenname(Ausführung alsroot) die Netzwerkroute dieser Anforderungen überwachen. Mit diesem Kommando werden sämtliche Gateways (Sprünge) aufgelistet, die eine Anforderung von Ihrem Computer auf ihrem Weg zu ihrem Ziel passiert. Mit ihm wird die Antwortzeit der einzelnen Sprünge (Hops) aufgelistet und es wird ersichtlich, ob dieser Sprung überhaupt erreichbar ist. Verwenden Sie eine Kombination von „traceroute“ und „ping“, um die Ursache des Problems ausfindig zu machen, und informieren Sie die Administratoren.

Nachdem Sie die Ursache Ihres Netzwerkproblems ermittelt haben, können Sie es selbst beheben (wenn es auf Ihrem Computer vorliegt) oder die Administratoren Ihres Netzwerks entsprechend informieren, damit sie die Dienste neu konfigurieren bzw. die betroffenen Systeme reparieren können.

A.2.5.1. NetworkManager-Probleme¶

Grenzen Sie Probleme mit der Netzwerkkonnektivität wie unter Prozedur A.6, „Erkennen von Netzwerkproblemen“ beschrieben ein. Wenn die Ursache bei NetworkManager zu liegen scheint, gehen Sie wie folgt vor, um Protokolle abzurufen, die Hinweise für den Grund der NetworkManager-Probleme enthalten:

Öffnen Sie eine Shell und melden Sie sich als

rootan.Starten Sie NetworkManager neu.

rcnetwork restart -o nm

Öffnen Sie eine Webseite, beispielsweise http://www.opensuse.org, als normaler Benutzer, um zu überprüfen, ob Sie eine Verbindung herstellen können.

Erfassen Sie sämtliche Informationen zum Status von NetworkManager in

/var/log/NetworkManager.

Weitere Informationen zu NetworkManager finden Sie unterKapitel 22, Using NetworkManager (↑Reference).

A.2.6. Probleme mit Daten¶

Probleme mit Daten treten auf, wenn der Computer entweder ordnungsgemäß gebootet werden kann oder nicht, in jedem Fall jedoch offensichtlich ist, dass Daten auf dem System beschädigt wurden und das System wiederhergestellt werden muss. In dieser Situation muss eine Sicherung Ihrer kritischen Daten durchgeführt werden, damit Sie wieder zu dem Zustand zurückkehren können, in dem sich Ihr System befand, als das Problem auftrat. openSUSE bietet spezielle YaST-Module für Systemsicherung und -wiederherstellung sowie ein Rettungssystem, das die externe Wiederherstellung eines beschädigten Systems ermöglicht.

A.2.6.1. Verwalten von Partitions-Images¶

In manchen Fällen müssen Sie eine Sicherung einer ganzen Partition oder sogar der gesamten Festplatte erstellen. Im Lieferumfang von Linux ist das Werkzeug dd enthalten, das eine exakte Kopie Ihrer Festplatte erstellen kann. In Kombination mit gzip wird dabei Speicherplatz gespart.

Prozedur A.7. Festplatten sichern und wiederherstellen

Starten Sie eine Shell als

root-Benutzer.Wählen Sie das Quellgerät aus. Typischerweise lautet es wie

/dev/sda(bezeichnet alsSOURCE).Entscheiden Sie, wo das Image gespeichert werden soll (bezeichnet als

BACKUP_PATH). Der Speicherort darf sich nicht auf dem Quellgerät befinden. Mit anderen Worten: Wenn Sie eine Sicherung von/dev/sdaerstellen, muss das Image nicht unter/dev/sdagespeichert werden.Führen Sie die Kommandos zur Erstellung einer komprimierten Image-Datei aus:

dd if=/dev/

SOURCE| gzip > /BACKUP_PATH/image.gzStellen Sie die Festplatte mithilfe der folgenden Kommandos wieder her:

gzip -dc /

BACKUP_PATH/image.gz | dd of=/dev/SOURCE

Wenn Sie nur eine Partition sichern müssen, ersetzen Sie den Platzhalter SOURCE durch die entsprechende Partition. In diesem Fall kann sich Ihre Image-Datei auf derselben Festplatte befinden, allerdings in einer anderen Partition.

A.2.6.2. Sichern kritischer Daten¶

Systemsicherungen können mithilfe des YaST-Moduls für Systemsicherungen problemlos vorgenommen werden.

Starten Sie YaST als

root-Benutzer und wählen Sie die Optionsfolge +.Erstellen Sie ein Sicherungsprofil mit allen für die Sicherung erforderlichen Details, dem Dateinamen der Archivdatei, dem Umfang sowie dem Sicherungstyp:

Wählen Sie +.

Geben Sie einen Namen für das Archiv ein.

Geben Sie den Pfad für den Speicherort der Sicherung ein, wenn Sie lokal über eine Sicherung verfügen möchten. Damit Ihre Sicherung auf einem Netzwerkserver archiviert werden kann (über NFS), geben Sie die IP-Adresse oder den Namen des Servers und des Verzeichnisses für die Speicherung Ihres Archivs an.

Bestimmen Sie den Archivtyp und klicken Sie dann auf .

Bestimmen Sie die zu verwendenden Sicherungsoptionen; geben Sie beispielsweise an, ob Dateien gesichert werden sollen, die keinem Paket zugehörig sind, und ob vor der Erstellung des Archivs eine Liste der Dateien angezeigt werden soll. Legen Sie außerdem fest, ob geänderte Dateien durch den zeitintensiven MDS-Mechanismus identifiziert werden sollen.

Mit gelangen Sie in ein Dialogfeld für die Sicherung ganzer Festplattenbereiche. Diese Option hat zurzeit nur für das Ext2-Dateisystem Gültigkeit.

Legen Sie abschließend die Suchoptionen fest, um bestimmte Systembereiche von der Sicherung auszuschließen, die nicht gesichert werden müssen, beispielsweise Lock- oder Cache-Dateien. Fügen Sie Einträge hinzu, bearbeiten oder löschen Sie sie, bis die Liste Ihren Vorstellungen entspricht, und schließen Sie das Dialogfeld mit .

Nachdem Sie die Profileinstellungen festgelegt haben, können Sie die Sicherung umgehend mit beginnen oder die automatische Sicherung konfigurieren. Sie können auch weitere Profile erstellen, die auf andere Zwecke zugeschnitten sind.

Zum Konfigurieren der automatischen Sicherung für ein bestimmtes Profil gehen Sie wie folgt vor:

Wählen Sie im Menü die Option aus.

Wählen Sie aus.

Legen Sie die Sicherungshäufigkeit fest. Wählen Sie , oder aus.

Legen Sie die Startzeit für die Sicherung fest. Diese Einstellungen werden durch die ausgewählte Sicherungshäufigkeit bestimmt.

Geben Sie an, ob alte Sicherungen beibehalten werden sollen, und wenn ja, wie viele. Wenn eine automatisch generierte Statusmeldung bezüglich des Sicherungsvorgangs ausgegeben werden soll, aktivieren Sie .

Klicken Sie auf , um die Einstellungen zu speichern. Danach wird die erste Sicherung zum angegebenen Zeitpunkt gestartet.

A.2.6.3. Wiederherstellen einer Systemsicherung¶

Mithilfe des YaST-Moduls für die Systemwiederherstellung kann die Systemkonfiguration anhand einer Sicherung wiederhergestellt werden. Sie können entweder die gesamte Sicherung wiederherstellen oder bestimmte Komponenten auswählen, die beschädigt wurden und wieder in ihren alten Zustand zurückversetzt werden sollen.

Wählen Sie die Optionsfolge ++.

Geben Sie den Speicherort der Sicherungsdatei ein. Hierbei kann es sich um eine lokale Datei, um eine im Netzwerk eingehängte Datei oder um eine Datei auf einem Wechselmedium handeln, beispielsweise einer Diskette oder DVD. Klicken Sie anschließend auf .

Im nachfolgenden Dialogfeld ist eine Zusammenfasung der Archiveigenschaften zu sehen, beispielsweise Dateinamen, Erstellungsdatum, Sicherungstyp sowie optionale Kommentare.

Überprüfen Sie den archivierten Inhalt, indem Sie auf . Mit kehren Sie zum Dialogfeld zurück.

Optionen für Experten gelangen Sie in ein Dialogfeld, in dem Sie den Wiederherstellungsvorgang präzisieren können. Kehren Sie zum Dialogfeld zurück, indem Sie auf klicken.

Klicken Sie auf , um die wiederherzustellenden Pakete anzuzeigen. Mit werden alle Dateien im Archiv wiederhergestellt. Mit den Schaltflächen , und können Sie Ihre Auswahl präzisieren. Verwenden Sie die Option nur, wenn die RPM-Datenbank beschädigt oder gelöscht wurde und in der Sicherung enthalten ist.

Wenn Sie auf klicken, wird die Sicherung wiederhergestellt. Wenn der Wiederherstellungsvorgang abgeschlossen ist, schließen Sie das Modul mit .

A.2.7. Wiederherstellen eines beschädigten Systems¶

Ein System kann aus mehreren Gründen nicht aktiviert und ordnungsgemäß betrieben werden. Zu den häufigsten Gründen zählen ein beschädigtes Dateisystem nach einem Systemabsturz, beschädigte Konfigurationsdateien oder eine beschädigte Bootloader-Konfiguration.

A.2.7.1. Verwenden des Rettungssystems¶

openSUSE enthält ein Rettungssystem. Das Rettungssystem ist ein kleines Linux-System, das auf einen RAM-Datenträger geladen und als Root-Dateisystem eingehängt werden kann. Es ermöglicht Ihnen so den externen Zugriff auf Ihre Linux-Partitionen. Mithilfe des Rettungssystems kann jeder wichtige Aspekt Ihres Systems wiederhergestellt oder geändert werden:

Jede Art von Konfigurationsdatei kann bearbeitet werden.

Das Dateisystem kann auf Fehler hin überprüft und automatische Reparaturvorgänge können gestartet werden.

Der Zugriff auf das installierte System kann in einer „change-root“-Umgebung erfolgen.

Die Bootloader-Konfiguration kann überprüft, geändert und neu installiert werden.

Eine Wiederherstellung ab einem fehlerhaft installierten Gerätetreiber oder einem nicht verwendbaren Kernel kann durchgeführt werden.

Die Größe von Partitionen kann mithilfe des parted-Kommandos verändert werden. Weitere Informationen zu diesem Werkzeug finden Sie auf der Website von GNU Parted http://www.gnu.org/software/parted/parted.html.

Das Rettungssystem kann aus verschiedenen Quellen und von verschiedenen Speicherorten geladen werden. Am einfachsten lässt sich das Rettungssystem vom Original-Installationsmedium booten:

Legen Sie das Installationsmedium in Ihr DVD-Laufwerk ein.

Booten Sie das System neu.

Drücken Sie im Boot-Fenster F4 und wählen Sie . Wählen Sie dann im Hauptmenü die Option .

Geben Sie an der Eingabeaufforderung

Rescue:rootein. Ein Passwort ist nicht erforderlich.

Wenn Ihnen kein DVD-Laufwerk zur Verfügung steht, können Sie das Rettungssystem von einer Netzwerkquelle booten (einschließlich des openSUSE-FTP-Servers). Das folgende Beispiel bezieht sich auf das entfernte Booten. Wenn Sie ein anderes Bootmedium verwenden, beispielsweise eine DVD, ändern Sie die Datei info entsprechend und führen Sie den Bootvorgang wie bei einer normalen Installation aus.

Geben Sie die Konfiguration Ihres PXE-Boot-Setups ein und fügen Sie die Zeilen

install=undprotocol://instsourcerescue=1hinzu. Wenn das Reparatursystem gestartet werden soll, verwenden Sie stattdessenrepair=1. Wie bei einer normalen Installation stehtprotokollfür eines der unterstützten Netzwerkprotokolle (NFS, HTTP, FTP usw.) undinstquellefür den Pfad zur Netzwerkinstallationsquelle.Booten Sie das System mit „Wake on LAN“, wie unter Abschnitt „Wake on LAN“ (Kapitel 2, Remote Installation, ↑Reference) erläutert.

Geben Sie an der Eingabeaufforderung

Rescue:rootein. Ein Passwort ist nicht erforderlich.

Sobald Sie sich im Rettungssystem befinden, können Sie die virtuellen Konsolen verwenden, die über die Tasten Alt+F1 bis Alt+F6 aufgerufen werden.

Eine Shell und viele andere hilfreiche Dienstprogramme, beispielsweise das mount-Programm, stehen im Verzeichnis /bin zur Verfügung. Das Verzeichnis sbin enthält wichtige Datei- und Netzwerkdienstprogramme, mit denen das Dateisystem überprüft und repariert werden kann. In diesem Verzeichnis finden Sie auch die wichtigsten Binärdateien für die Systemwartung, beispielsweise fdisk, mkfs, mkswap, mount, mount, init und shutdown sowie ifconfig, ip, route und netstat für die Netzwerkwartung. Das Verzeichnis /usr/bin enthält den vi-Editor, find, less sowie ssh.

Die Systemmeldungen können über das Kommando dmesg angezeigt werden; Sie können auch die Datei /var/log/messages zurate ziehen.

A.2.7.1.1. Überprüfen und Bearbeiten von Konfigurationsdateien¶

Als Beispiel für eine Konfiguration, die mithilfe des Rettungssystems repariert werden kann, soll eine beschädigte Konfigurationsdatei dienen, die das ordnungsgemäße Booten des Systems verhindert. Dieses Problem kann mit dem Rettungssystem behoben werden.

Gehen Sie zum Bearbeiten einer Konfigurationsdatei folgendermaßen vor:

Starten Sie das Rettungssystem mithilfe einer der oben erläuterten Methoden.

Verwenden Sie zum Einhängen eines Root-Dateisystems unter

/dev/sda6in das Rettungssystem folgendes Kommando:mount /dev/sda6 /mnt

Sämtliche Verzeichnisse des Systems befinden sich nun unter

/mntWechseln Sie in das eingehängte Root -Dateisystem:

cd /mnt

Öffnen Sie die fehlerhafte Konfigurationsdatei im vi-Editor. Passen Sie die Konfiguration an und speichern Sie sie.

Hängen Sie das Root-Dateisystem aus dem Rettungssystem aus:

umount /mnt

Booten Sie den Computer neu.

A.2.7.1.2. Reparieren und Überprüfen von Dateisystemen¶

Generell ist das Reparieren von Dateisystemen auf einem zurzeit aktiven System nicht möglich. Bei ernsthaften Problemen ist möglicherweise nicht einmal das Einhängen Ihres Root-Dateisystems möglich und das Booten des Systems endet unter Umständen mit einer so genannten „Kernel-Panic“. In diesem Fall ist nur die externe Reparatur des Systems möglich. Das Rettungssystem bietet alle notwendugen Tools für eine manuelle Überprüfung oder Reparatur des Dateisystems. Es enthält die Dienstprogramme für die Überprüfung und Reparatur der Dateisysteme btrfs, ext2, ext3, ext4, reiserfs, xfs, dosfs und vfat.

A.2.7.1.3. Zugriff auf das installierte System¶

Wenn Sie vom Rettungssystem aus auf das installierte System zugreifen müssen, ist dazu eine change-root-Umgebung erforderlich. Beispiele: Bearbeiten der Bootloader-Konfiguration oder Ausführen eines Dienstprogramms zur Hardwarekonfiguration.

Gehen Sie zur Einrichtung einer change-root-Umgebung, die auf dem installierten System basiert, folgendermaßen vor:

Hängen Sie zunächst die Root-Partition des installierten Systems und des Gerätedateisystems ein (ändern Sie den Gerätenamen entsprechend Ihren aktuellen Einstellungen):

mount /dev/sda6 /mnt mount --bind /dev /mnt/dev

Nun können Sie per „change-root“ in die neue Umgebung wechseln:

chroot /mnt

Hängen Sie dann

/procund/sysein:mount /proc mount /sys

Abschließend hängen Sie die restlichen Partitionen vom installierten System ein:

mount -a

Nun können Sie auf das installierte System zugreifen. Hängen Sie vor dem Reboot des Systems die Partitionen mit umount

-aaus und verlassen Sie die „change-root“-Umgebung mit exit.

![[Warning]](static/images/warning.png) | Einschränkungen |

|---|---|

Obwohl Sie über uneingeschränkten Zugriff auf die Dateien und Anwendungen des installierten Systems verfügen, gibt es einige Beschränkungen. Der Kernel, der ausgeführt wird, ist der Kernel, der mit dem Rettungssystem gebootet wurde, nicht mit der change-root-Umgebung. Er unterstützt nur essenzielle Hardware, und das Hinzufügen von Kernel-Modulen über das installierte System ist nur möglich, wenn die Kernel-Versionen genau übereinstimmen. Überprüfen Sie immer die Version des aktuell ausgeführten (Rettungssytem-) Kernels mit uname -r und stellen Sie fest, ob im Verzeichnis Beachten Sie außerdem, dass Sie die „change-root“-Umgebung verlassen, wenn Sie die Konsole mit Alt+F1 bis Alt+F6 umschalten. | |

A.2.7.1.4. Bearbeiten und erneutes Installieren des Bootloader¶

In einigen Fällen kann ein System aufgrund einer beschädigten Bootloader-Konfiguration nicht gebootet werden. Die Start-Routinen sind beispielsweise nicht in der Lage, physische Geräte in die tatsächlichen Speicherorte im Linux-Dateisystem zu übersetzen, wenn der Bootloader nicht ordnungsgemäß funktioniert.

Gehen Sie wie folgt vor, um die Bootloader-Konfiguration zu überprüfen und den Bootloader neu zu installieren:

Führen Sie die unter Abschnitt A.2.7.1.3, „Zugriff auf das installierte System“ erläuterten erforderlichen Schritte für den Zugriff auf das installierte System aus.

Vergewissern Sie sich, dass die nachfolgend angegebenen Dateien gemäß den in Kapitel 7, The Boot Loader GRUB (↑Reference) erläuterten GRUB-Konfigurationsgrundlagen ordnungsgemäß konfiguriert sind, und wenden Sie Fixes an, falls erforderlich.

/etc/grub.conf/boot/grub/device.map/boot/grub/menu.lst/etc/sysconfig/bootloader

Installieren Sie den Bootloader mit folgender Kommandosequenz neu:

grub --batch < /etc/grub.conf

Hängen Sie die Partitionen aus, melden Sie sich von der „change-root“-Umgebung ab und führen Sie den Reboot des Systems durch:

umount -a exit reboot

A.2.7.1.5. Korrektur der Kernel-Installation¶

Ein Kernel-Update kann einen neuen Fehler verursachen, der sich auf Ihr System auswirken kann. Es kann z. B. ein Treiber für eine Hardwarekomponente in Ihrem System falsch sein, weshalb Sie nicht auf die Komponente zugreifen und diese nicht verwenden können. Kehren Sie in diesem Fall zum letzten funktionierenden Kernel zurück (sofern er im System verfügbar ist) oder installieren Sie den Original-Kernel vom Installationsmedium.

![[Tip]](static/images/tip.png) | So erhalten Sie die aktuellsten Kernels nach dem Update |

|---|---|

Um Fehler beim Booten durch eine fehlerhaften Kernel-Aktualisierung zu vermeiden, können Sie die Multiversionsfunktion für Kernel nutzen und Damit z. B. immer die beiden letzten Kernels und der aktuell ausgeführte erhalten bleiben, fügen Sie multiversion.kernels = latest,latest-1,running

zur Datei | |

Ähnlich verhält es sich, wenn Sie einen defekten Treiber für ein nicht durch openSUSE unterstütztes Gerät neu installieren oder aktualisieren müssen. Wenn z. B. ein Hardwarehersteller ein bestimmtes Gerät verwendet, wie einen Hardware-RAID-Controller, für den es erforderlich ist, dass ein Binärtreiber durch das Betriebssystem erkannt wird. Der Hersteller veröffentlicht in der Regel ein Treiberupdate mit der korrigierten oder aktualisierten Version des benötigten Treibers.

In beiden Fällen müssen Sie im Rettungsmodus auf das installierte System zugreifen und das mit dem Kernel zusammenhängende Problem beheben, da das System andernfalls nicht korrekt booten wird:

Booten Sie vom openSUSE-Installationsmedium.

Überspringen Sie diese Schritt, wenn Sie eine Wiederherstellung nach einer fehlerhaften Kernel-Aktualisierung durchführen. Wenn Sie eine Driver Update Disk (DUD) verwenden, drücken Sie F6, um die Treiberaktualisierung nach der Anzeige des Bootmenüs zu laden, wählen Sie den Pfad oder die URL für die Treiberaktualisierung aus und bestätigen Sie die Auswahl mit .

Wählen Sie im Bootmenü aus und drücken Sie die Eingabetaste. Wenn Sie eine DUD verwenden, werden Sie aufgefordert, den Speicherplatz der Treiberaktualisierung anzugeben.

Geben Sie an der Eingabeaufforderung

Rescue:rootein. Ein Passwort ist nicht erforderlich.Hängen Sie das Zielsystem manuell ein und führen Sie „change root“ in die neue Umgebung durch. Weitere Informationen finden Sie unter Abschnitt A.2.7.1.3, „Zugriff auf das installierte System“.

Wenn Sie eine DUD verwenden, installieren oder aktualisieren Sie das fehlerhafte Treiberpaket. Stellen Sie stets sicher, dass die installierte Kernel-Version exakt mit der Version des Treibers übereinstimmt, den Sie installieren möchten.

Wenn Sie eine fehlerhafte Installation einer Treiberaktualisierung korrigieren, können Sie nach dem folgenden Verfahren den Originaltreiber vom Installationsmedium installieren.

Identifizieren Sie Ihr DVD-Laufwerk mit hwinfo --cdrom und hängen Sie es mit mount /dev/sr0 /mnt ein.

Navigieren Sie zum Verzeichnis, in dem Ihre Kernel-Dateien auf der DVD gespeichert sind, z. B. cd /mnt/suse/x86_64/.